LA COMISIÓN EUROPEA,

Visto el Tratado de Funcionamiento de la Unión Europea,

Visto el Reglamento (UE) nº 165/2014 del Parlamento Europeo y del Consejo, de 4 de febrero de 2014, relativo a los tacógrafos en el transporte por carretera (1), y en particular su artículo 11 y su artículo 12, apartado 7,

Considerando lo siguiente:

(1) El Reglamento (UE) nº 165/2014 ha introducido el tacógrafo digital de segunda generación denominado tacógrafo inteligente, que incluye una conexión con el dispositivo GNSS (sistema mundial de radionavegación por satélite), un dispositivo de comunicación a efectos de teledetección temprana y una interfaz con los sistemas de transporte inteligentes. Deben establecerse las especificaciones de los requisitos técnicos para la fabricación de tacógrafos inteligentes.

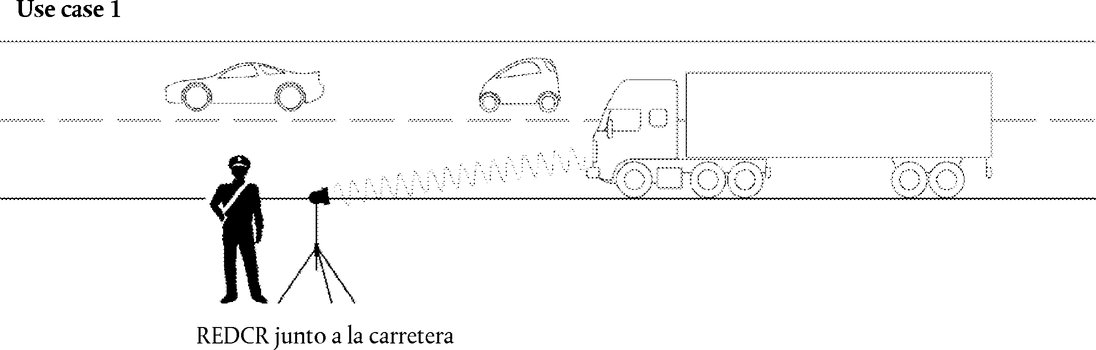

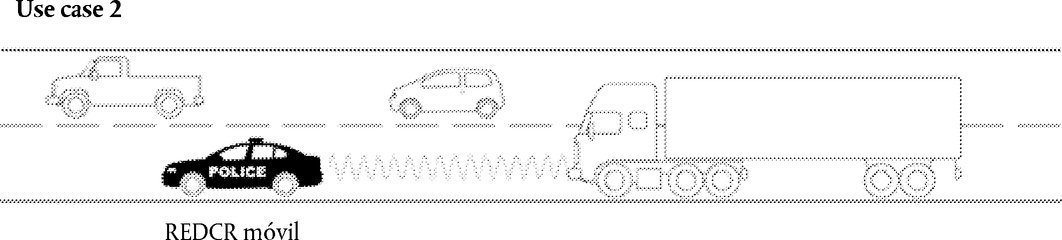

(2) El dispositivo de teledetección temprana establecido por el artículo 9, apartado 4, del Reglamento (UE) nº 165/2014 debe transmitir a un agente de control en carretera los datos del tacógrafo digital y la información relativa a los pesos y pesos por eje de todo el conjunto del vehículo (tractores y remolques o semirremolques), de conformidad con la Directiva 96/53/CE del Parlamento Europeo y del Consejo (2). De este modo, las autoridades de control podrán efectuar una comprobación rápida y eficaz de los vehículos, con menos dispositivos electrónicos en la cabina del vehículo.

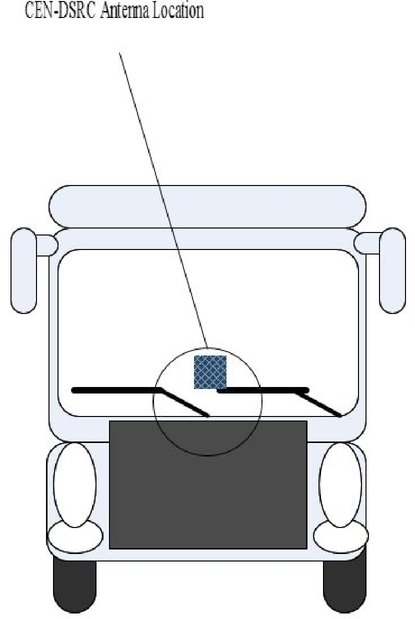

(3) De conformidad con la Directiva 96/53/CE, el dispositivo de teledetección temprana debe utilizar las normas CEN DSRC (3) a que se refiere dicha Directiva, en la banda de frecuencias de 5 795-5 805 MHz. Toda vez que dicha banda de frecuencias se utiliza también en el telepeaje, y a fin de evitar interferencias entre las aplicaciones de peaje y de control, los controladores no deben utilizar el dispositivo de teledetección temprana en un área de peaje.

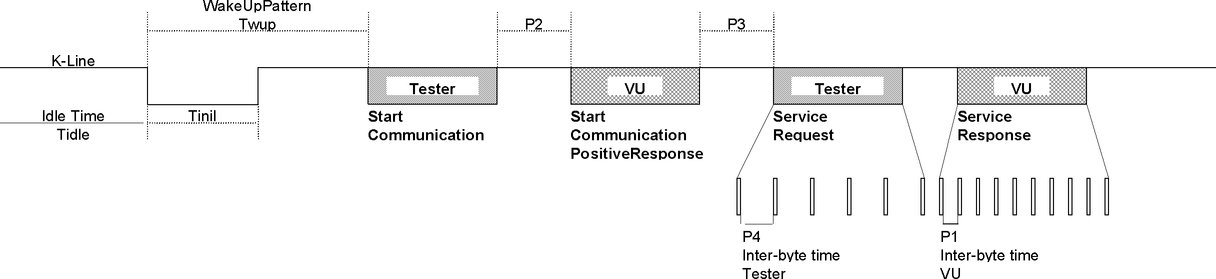

(4) Con el tacógrafo inteligente deben introducirse nuevos mecanismos de seguridad para mantener el nivel de seguridad del tacógrafo digital, a fin de corregir los actuales puntos vulnerables en materia de seguridad. Uno de esos puntos vulnerables es la ausencia de fechas de expiración de los certificados digitales. Con el fin de respetar las mejores prácticas en materia de seguridad, se recomienda evitar el uso de certificados digitales sin fecha de expiración. El período de validez operativa normal de las unidades instaladas en vehículos debe ser de quince años, a partir de la fecha de emisión de los certificados digitales de dichas unidades. Las unidades instaladas en vehículos deben ser reemplazadas al concluir el período de validez.

(5) El suministro de información fiable y segura sobre la localización constituye un elemento esencial del buen funcionamiento de los tacógrafos inteligentes. Por tanto, conviene garantizar su compatibilidad con los servicios de valor añadido prestados por el programa Galileo, según lo dispuesto en el Reglamento (UE) nº 1285/2013 del Parlamento Europeo y del Consejo (4), a fin de mejorar la seguridad del tacógrafo inteligente.

(6) De conformidad con el artículo 8, apartado 1, el artículo 9, apartado 1, y el artículo 10, apartados 1 y 2, del Reglamento (UE) nº 165/2014, los mecanismos de seguridad introducidos por dicho Reglamento deben aplicarse 36 meses después de la entrada en vigor de los actos de ejecución necesarios con el fin de permitir a los fabricantes el desarrollo de la nueva generación de tacógrafos inteligentes, y recibir de las autoridades competentes sus certificados de homologación.

(7) De conformidad con el Reglamento (UE) nº 165/2014, los vehículos matriculados por primera vez en un Estado miembro 36 meses después de la entrada en vigor del presente Reglamento de la Comisión deben estar equipados con un tacógrafo inteligente que cumpla los requisitos en él contenidos. En cualquier caso, todos los vehículos que circulen en un Estado miembro distinto de su Estado miembro de matriculación deben estar equipados con un tacógrafo inteligente que cumpla los requisitos quince años después de la fecha de aplicación de estos.

(8) El Reglamento (CE) nº 68/2009 de la Comisión (5) permitió, durante un período transitorio que finalizó el 31 de diciembre de 2013, la utilización de un adaptador para hacer posible la instalación de tacógrafos en vehículos de tipo M1 y N1. Debido a dificultades técnicas relacionadas con la búsqueda de una alternativa a la utilización del adaptador, los expertos de la industria del automóvil y del tacógrafo, junto con la Comisión, llegaron a la conclusión de que no era viable ninguna solución alternativa al adaptador que no supusiera un coste elevado para el sector, que sería desproporcionado en relación con el tamaño del mercado. Por lo tanto, debe autorizarse por tiempo indefinido la utilización de un adaptador en vehículos de tipo M1 y N1.

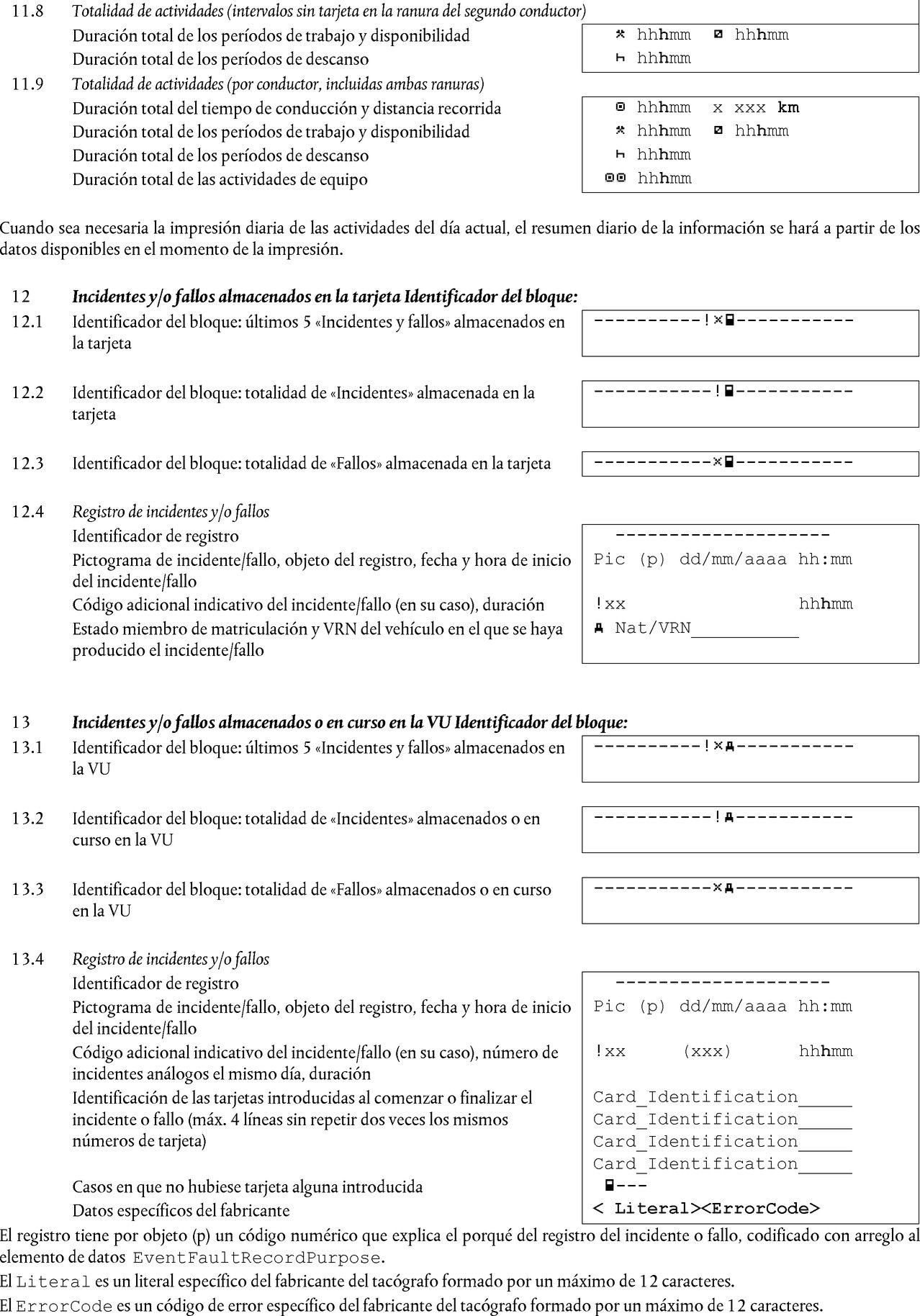

9) Las medidas previstas en el presente Reglamento se ajustan al dictamen del Comité a que se refiere el artículo 42, apartado 3, del Reglamento (UE) nº 165/2014.

HA ADOPTADO EL PRESENTE REGLAMENTO:

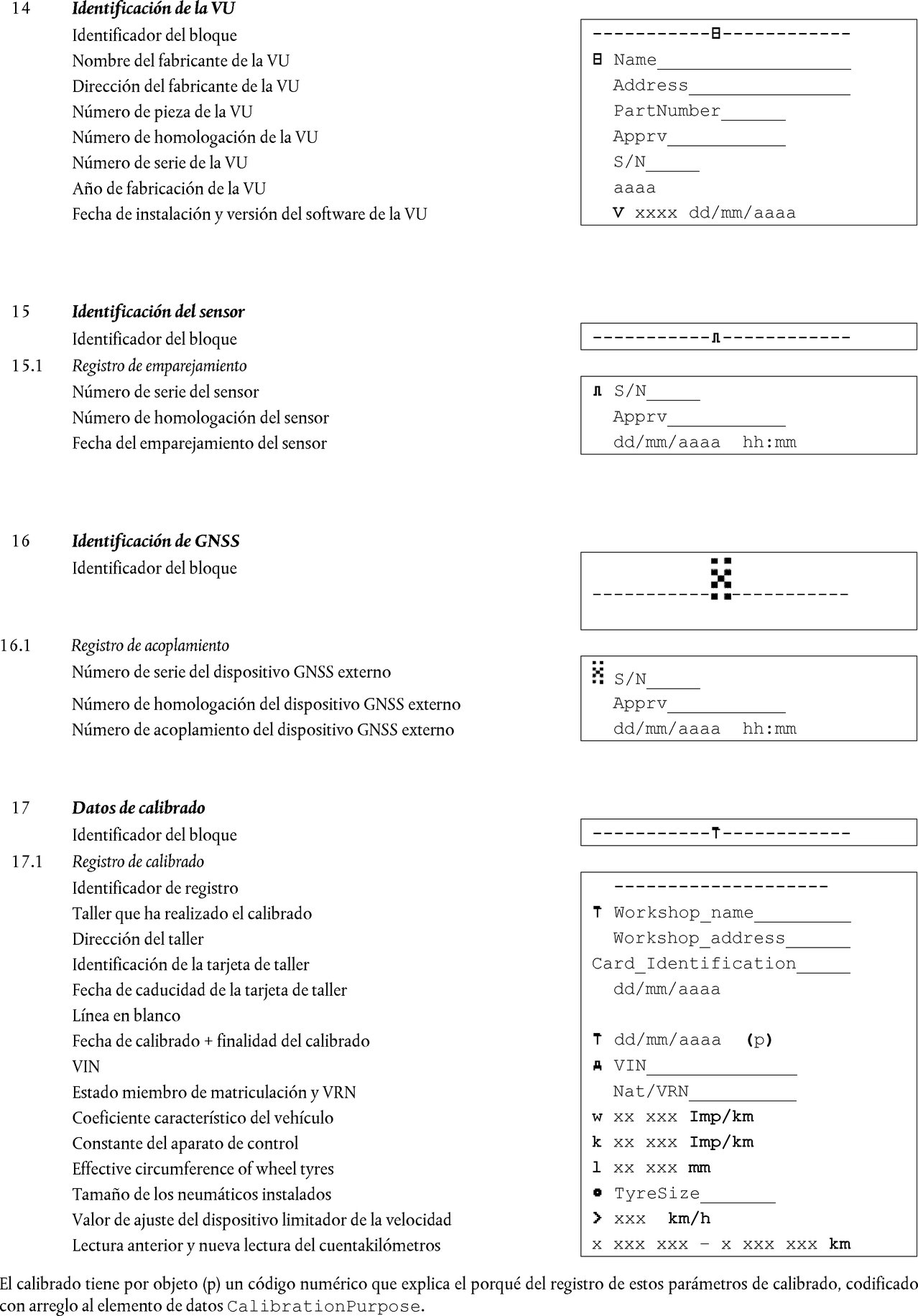

Objeto y ámbito de aplicación

1. El presente Reglamento establece las disposiciones necesarias para la aplicación uniforme de los siguientes aspectos en relación con los tacógrafos:

a) registro de la posición del vehículo en determinados puntos durante el período de trabajo diario del conductor;

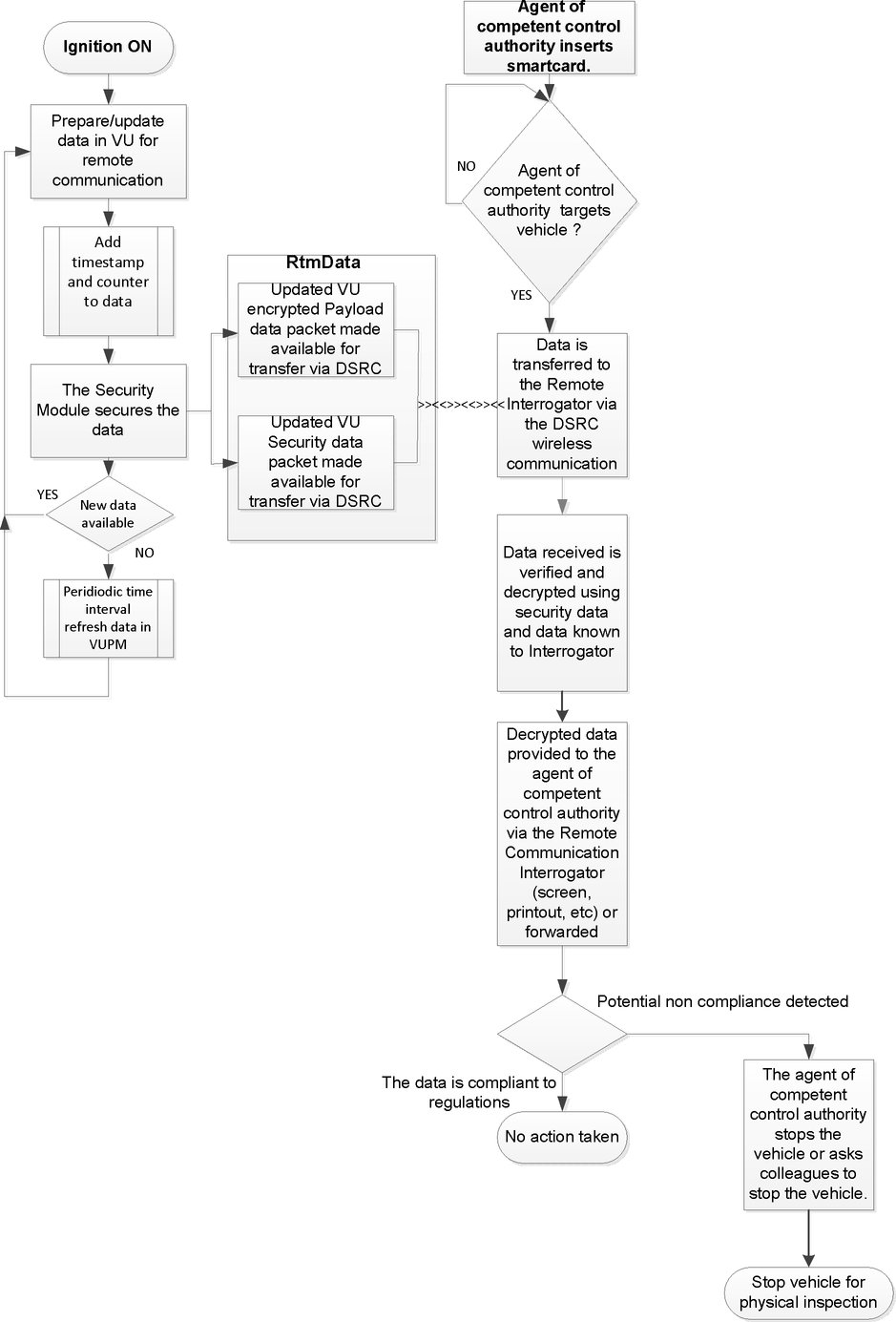

b) teledetección temprana de posibles manipulaciones o usos indebidos del tacógrafo inteligente;

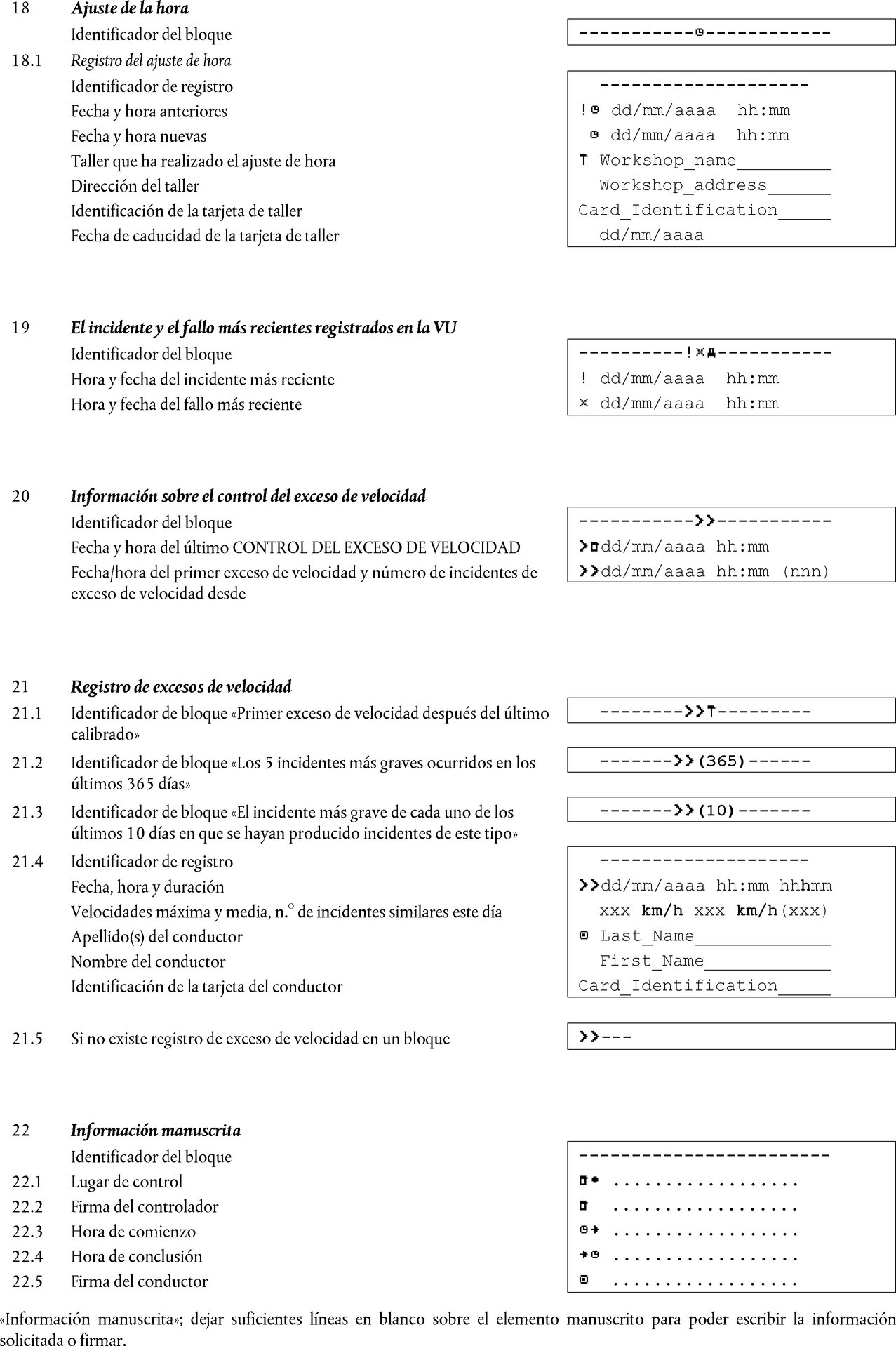

c) interfaz con los sistemas de transporte inteligentes;

d) requisitos técnicos y administrativos para los procedimientos de homologación de los tacógrafos, incluidos los mecanismos de seguridad.

2. La construcción, ensayo, instalación, inspección, funcionamiento y reparación de los tacógrafos inteligentes y sus componentes deberán cumplir los requisitos técnicos establecidos en el anexo 1C del presente Reglamento.

3. Los tacógrafos distintos de los tacógrafos inteligentes seguirán teniendo que cumplir, en lo que se refiere a las condiciones de construcción, ensayo, instalación, inspección, funcionamiento y reparación, los requisitos establecidos en el anexo 1 o el anexo 1B del Reglamento (CEE) nº 3821/85 del Consejo (6), según proceda.

4. De conformidad con el artículo 10 quinquies de la Directiva 96/53/CE del Parlamento Europeo y del Consejo, el dispositivo de teledetección temprana transmitirá asimismo los datos sobre peso facilitados por un sistema de pesaje a bordo, con miras a la pronta detección de fraudes.

Definiciones

A efectos del presente Reglamento, serán de aplicación las definiciones establecidas en el artículo 2 del Reglamento (UE) nº 165/2014.

Asimismo, se entenderá por:

1) «tacógrafo digital» o «tacógrafo de primera generación»: un tacógrafo digital distinto de un tacógrafo inteligente;

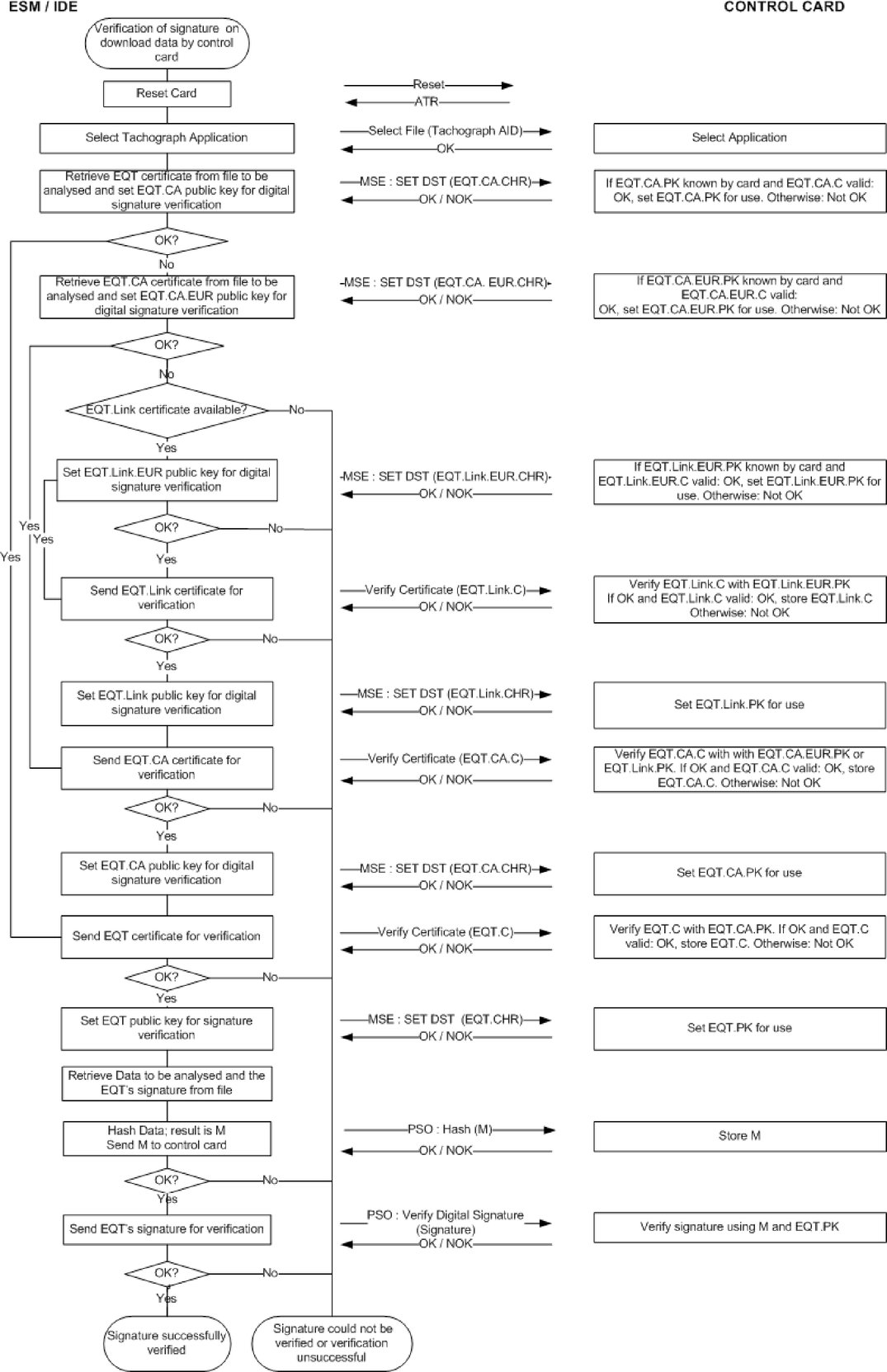

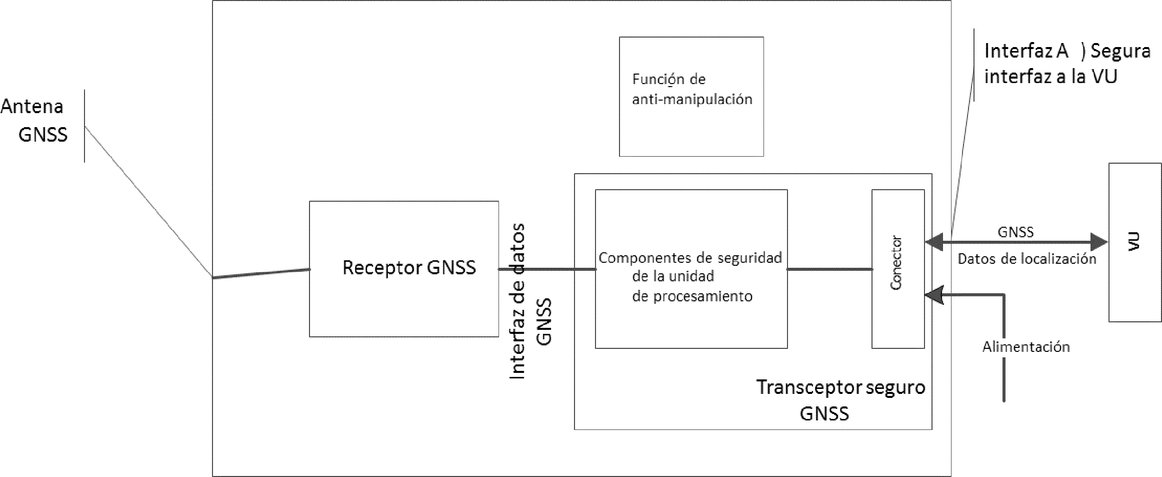

2) «dispositivo GNSS externo»: la instalación que contiene el receptor GNSS cuando la unidad instalada en el vehículo no sea una unidad única, así como otros componentes necesarios para proteger la comunicación de los datos de posición al resto de la unidad instalada en el vehículo;

3) «expediente del fabricante»: la documentación completa, en formato electrónico o en papel, que contiene toda la información facilitada por el fabricante o su agente a la autoridad de homologación a efectos de la homologación de un tacógrafo o de uno de sus componentes, incluidos los certificados a que se refiere el artículo 12, apartado 3, del Reglamento (UE) nº 165/2014, los resultados de los ensayos definidos en el anexo 1C del presente Reglamento, así como dibujos, fotografías y demás documentos pertinentes;

4) «expediente de homologación»: el expediente del fabricante, en formato electrónico o en papel, acompañado de los demás documentos añadidos por la autoridad de homologación a dicho expediente durante el desempeño de sus funciones, incluido, al finalizar el proceso de homologación, el certificado de homologación de tipo CE del tacógrafo o de uno de sus componentes;

5) «índice del expediente de homologación»: el documento que indica el contenido numerado del expediente de homologación, identificando todas sus partes pertinentes; el formato de dicho documento distinguirá las sucesivas etapas del proceso de homologación de tipo CE, incluidas las fechas de las revisiones y actualizaciones del expediente;

6) «dispositivo de teledetección temprana»: el equipo de la unidad instalada en el vehículo que se utiliza para llevar a cabo controles selectivos en carretera;

7) «tacógrafo inteligente» o «tacógrafo de segunda generación»: un tacógrafo digital que cumple lo dispuesto en los artículos 8, 9 y 10 del Reglamento (UE) nº 165/2014, así como en el anexo 1C del presente Reglamento;

8) «componente del tacógrafo» o «componente»: cualquiera de los elementos siguientes: la unidad instalada en el vehículo, el sensor de movimiento, la tarjeta de tacógrafo, la hoja de registro, el dispositivo GNSS externo y el dispositivo de teledetección temprana;

9) «autoridad de homologación»: la autoridad de un Estado miembro competente para llevar a cabo la homologación del tacógrafo o de sus componentes, el proceso de autorización, la expedición y, en su caso, la retirada de los certificados de homologación, actuando como punto de contacto con las autoridades de homologación de los demás Estados miembros y asegurándose de que los fabricantes cumplen sus obligaciones relativas a la conformidad con los requisitos del presente Reglamento.

Servicios basados en la localización

1. Los fabricantes velarán por que los tacógrafos inteligentes sean compatibles con los servicios de localización prestados por Galileo y por el sistema europeo de navegación por complemento geoestacionario (EGNOS).

2. Además de los sistemas a que se refiere el apartado 1, los fabricantes podrán también optar por garantizar la compatibilidad con otros sistemas de navegación por satélite.

Procedimiento de homologación de los tacógrafos y de los componentes del tacógrafo

1. El fabricante o su mandatario presentará la solicitud de homologación de un tacógrafo, o de alguno de sus componentes, o grupo de componentes, a las autoridades de homologación designadas por cada Estado miembro. La solicitud consistirá en un expediente del fabricante que contenga la información sobre cada uno de los componentes en cuestión, así como, en su caso, los certificados de homologación de los demás componentes necesarios para completar el tacógrafo, junto con cualquier otro documento pertinente.

2. Un Estado miembro concederá la homologación a todo tacógrafo, componente o grupo de componentes que se ajuste a los requisitos administrativos y técnicos a que se refiere el artículo 1, apartados 2 o 3, según proceda. En tal caso, la autoridad de homologación expedirá al solicitante un certificado de homologación que deberá ajustarse al modelo establecido en el anexo II del presente Reglamento.

3. La autoridad de homologación podrá solicitar al fabricante o a su mandatario que facilite cualquier información adicional.

4. El fabricante o su mandatario pondrá a disposición de las autoridades de homologación, así como de las entidades responsables de la expedición de los certificados mencionadas en el artículo 12, apartado 3, del Reglamento (UE) nº 165/2014, tantos tacógrafos o componentes del tacógrafo como sean necesarios para poder llevar a cabo de forma satisfactoria el procedimiento de homologación.

5. Cuando el fabricante o su mandatario solicite la homologación de determinados componentes o grupos de componentes de un tacógrafo, facilitará a las autoridades de homologación los demás componentes, ya homologados, así como las demás piezas necesarias para la construcción del tacógrafo completo, de manera que dichas autoridades puedan llevar a cabo los ensayos necesarios.

Modificación de las homologaciones

1. El fabricante o su mandatario informarán sin demora a las autoridades de homologación que concedieron la homologación original acerca de cualquier cambio que se introduzca en el software o el hardware del tacógrafo o en la naturaleza de los materiales empleados en su fabricación que figuran en el expediente de homologación y presentarán una solicitud de modificación de la homologación.

2. Las autoridades de homologación podrán revisar o extender una homologación existente, o expedir una nueva, en función de la naturaleza y de las características de las modificaciones.

Se procederá a una «revisión» cuando la autoridad de homologación considere que las modificaciones en el software o el hardware del tacógrafo o en la naturaleza de los materiales empleados en su fabricación son de poca importancia. En estos casos, la autoridad de homologación expedirá los documentos revisados del expediente de homologación, indicando la naturaleza de las modificaciones efectuadas y la fecha de su aprobación. Bastará para satisfacer este requisito una versión actualizada del expediente de homologación en forma consolidada, acompañada de una descripción pormenorizada de las modificaciones.

Se procederá a una «extensión» cuando la autoridad de homologación considere que las modificaciones en el software o el hardware del tacógrafo o en la naturaleza de los materiales empleados en su fabricación son sustanciales. En estos casos, podrá solicitar que se lleven a cabo nuevos ensayos, de lo cual informará al fabricante o a su mandatario. Si estos ensayos resultan satisfactorios, la autoridad de homologación expedirá un certificado de homologación revisado que contendrá un número que remitirá a la extensión concedida. El certificado de homologación mencionará el motivo de la extensión y la fecha de expedición.

3. El índice del expediente de homologación indicará la fecha de la extensión o revisión más reciente de la homologación, o la fecha de la consolidación más reciente de la versión actualizada de la homologación.

4. Será necesaria una nueva homologación cuando las modificaciones solicitadas del tacógrafo homologado o de sus componentes obligarían a expedir un nuevo certificado de seguridad o de interoperabilidad.

Entrada en vigor

El presente Reglamento entrará en vigor a los veinte días de su publicación en el Diario Oficial de la Unión Europea.

Será aplicable a partir del 2 de marzo de 2016.

Sin embargo, los anexos serán aplicables a partir del 2 de marzo de 2019, a excepción del apéndice 16, que será aplicable a partir del 2 de marzo de 2016.

El presente Reglamento será obligatorio en todos sus elementos y directamente aplicable en cada Estado miembro.

Hecho en Bruselas, el 18 de marzo de 2016.

Por la Comisión

El Presidente

Jean-Claude JUNCKER

(1) DO L 60 de 28.2.2014, p. 1.

(2) Directiva 96/53/CE del Consejo, de 25 de julio de 1996, por la que se establecen, para determinados vehículos de carretera que circulan en la Comunidad, las dimensiones máximas autorizadas en el tráfico nacional e internacional y los pesos máximos autorizados en el tráfico internacional (DO L 235 de 17.9.1996, p. 59).

(3) Normas de comunicaciones dedicadas de corto alcance del Comité Europeo de Normalización (CEN) EN 12253, EN 12795, EN 12834, EN 13372 e ISO 14906.

(4) Reglamento (UE) no 1285/2013 del Parlamento Europeo y del Consejo, de 11 de diciembre de 2013, relativo al establecimiento y la explotación de los sistemas europeos de radionavegación por satélite y por el que se derogan el Reglamento (CE) no 876/2002 del Consejo y el Reglamento (CE) no 683/2008 del Parlamento Europeo y del Consejo (DO L 347 de 20.12.2013, p. 1).

(5) Reglamento (CE) no 68/2009 de la Comisión, de 23 de enero de 2009, por el que se adapta por novena vez al progreso técnico el Reglamento (CEE) no 3821/85 del Consejo relativo al aparato de control en el sector de los transportes por carretera (DO L 339 de 24.1.2009, p. 3).

(6) Reglamento (CEE) no 3821/85 del Consejo, de 20 de diciembre de 1985, relativo al aparato de control en el sector de los transportes por carretera (DO L 370 de 31.12.1985, p. 8).

INTRODUCCIÓN 12

1 DEFINICIONES 13

2 CARACTERÍSTICAS GENERALES Y FUNCIONES DEL APARATO DE CONTROL 19

2.1 Características generales 19

2.2 Funciones 20

2.3 Modos de funcionamiento 21

2.4 Seguridad 22

3 CONDICIONES DE FABRICACIÓN Y FUNCIONAMIENTO DEL APARATO DE CONTROL 22

3.1 Control de la inserción y extracción de las tarjetas 22

3.2 Medición de la velocidad, la posición y la distancia 23

3.2.1 Medición de la distancia recorrida 23

3.2.2 Medición de la velocidad 23

3.2.3 Medición de la posición 24

3.3 Medición de la hora 24

3.4 Supervisión de las actividades del conductor 24

3.5 Supervisión del régimen de conducción 25

3.6 Entradas de los conductores 25

3.6.1 Introducción de los lugares donde comienzan o terminan los períodos de trabajo diarios 25

3.6.2 Introducción manual de las actividades del conductor y del consentimiento del conductor a la interfaz ITS 25

3.6.3 Entrada de condiciones específicas 27

3.7 Gestión de los bloqueos introducidos por la empresa 27

3.8 Supervisión de las actividades de control 28

3.9 Detección de incidentes o fallos 28

3.9.1 Incidente «Inserción de una tarjeta no válida» 28

3.9.2 Incidente «Conflicto de tarjetas» 28

3.9.3 Incidente «Solapamiento temporal» 28

3.9.4 Incidente «Conducción sin tarjeta adecuada» 29

3.9.5 Incidente «Inserción de tarjeta durante la conducción» 29

3.9.6 Incidente «Error al cerrar la última sesión de la tarjeta» 29

3.9.7 Incidente «Exceso de velocidad» 29

3.9.8 Incidente «Interrupción del suministro eléctrico» 29

3.9.9 Incidente «Error de comunicación con el dispositivo de comunicación a distancia» 29

3.9.10 Incidente «Ausencia de información sobre la posición procedente del receptor GNSS» 29

3.9.11 Incidente «Error de comunicación con el dispositivo GNSS externo» 30

3.9.12 Incidente «Error de datos de movimiento» 30

3.9.13 Incidente «Conflicto de movimiento del vehículo» 30

3.9.14 Incidente «Intento de violación de la seguridad» 30

3.9.15 Incidente «Conflicto temporal» 30

3.9.16 Fallo «Tarjeta» 30

3.9.17 Fallo «Aparato de control» 30

3.10 Autodiagnóstico y comprobaciones automáticas 31

3.11 Lectura de datos de la memoria 31

3.12 Registro y almacenamiento de datos en la memoria 31

3.12.1 Datos de identificación de los equipos 32

3.12.1.1 Datos de identificación de la unidad instalada en el vehículo 32

3.12.1.2 Datos de identificación del sensor de movimiento 32

3.12.1.3 Datos de identificación de los sistemas mundiales de navegación por satélite 33

3.12.2 Claves y certificados 33

3.12.3 Datos de inserción y extracción de la tarjeta de conductor o de la tarjeta de taller 33

3.12.4 Datos sobre la actividad del conductor 34

3.12.5 Lugares y posiciones donde comienzan o terminan los períodos de trabajo diarios y/o donde se alcanzan

las tres horas de tiempo de conducción continua 34

3.12.6 Datos del cuentakilómetros 35

3.12.7 Datos pormenorizados sobre la velocidad 35

3.12.8 Datos sobre incidentes 35

3.12.9 Datos sobre fallos 37

3.12.10 Datos de calibrado 38

3.12.11 Datos de ajuste de la hora 39

3.12.12 Datos sobre actividades de control 39

3.12.13 Datos sobre los bloqueos introducidos por las empresas 39

3.12.14 Datos sobre actividades de transferencia 39

3.12.15 Datos sobre condiciones específicas 40

3.12.16 Datos de la tarjeta de tacógrafo 40

3.13 Lectura de las tarjetas de tacógrafo 40

3.14 Registro y almacenamiento de datos en las tarjetas de tacógrafo 40

3.14.1 Registro y almacenamiento de datos en las tarjetas de tacógrafo de primera generación 40

3.14.2 Registro y almacenamiento de datos en las tarjetas de tacógrafo de segunda generación 41

3.15 Visualización 41

3.15.1 Contenido de la pantalla por defecto 42

3.15.2 Visualización de advertencias 43

3.15.3 Acceso mediante menús 43

3.15.4 Otras informaciones en pantalla 43

3.16 Impresión 43

3.17 Advertencias 44

3.18 Transferencia de datos a medios externos 45

3.19 Comunicación a distancia para controles de carretera selectivos 45

3.20 Envío de datos a dispositivos externos adicionales 46

3.21 Calibrado 47

3.22 Control del calibrado en carretera 47

3.23 Ajuste de la hora 48

3.24 Características de funcionamiento 48

3.25 Materiales 48

3.26 Marcas 49

4 CONDICIONES DE FABRICACIÓN Y FUNCIONAMIENTO DE LAS TARJETAS DE TACÓGRAFO 49

4.1 Datos visibles 49

4.2 Seguridad 52

4.3 Normas 53

4.4 Especificaciones ambientales y eléctricas 53

4.5 Almacenamiento de datos 53

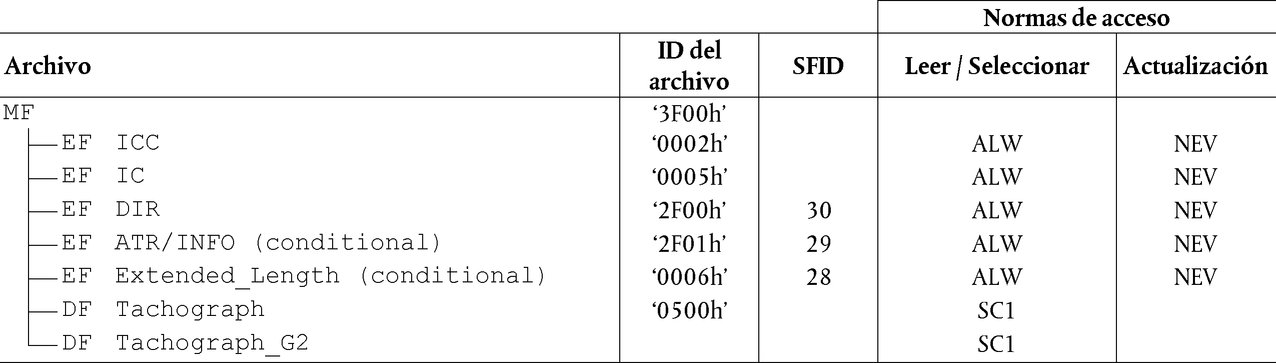

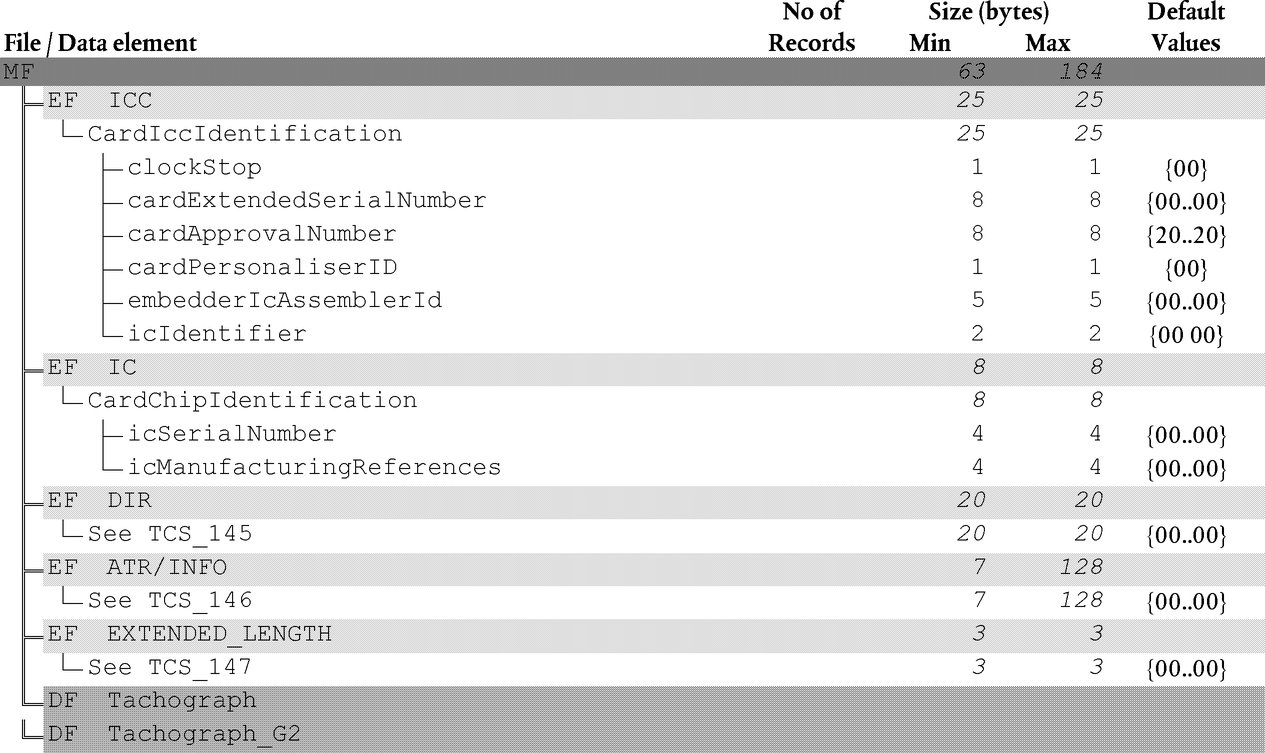

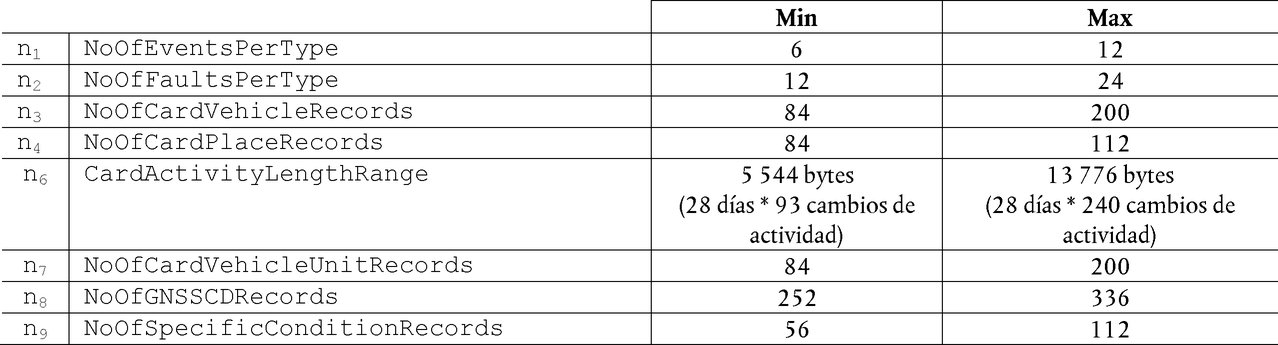

4.5.1 Archivos elementales para la identificación y la gestión de la tarjeta 54

4.5.2 Identificación de la tarjeta CI 54

4.5.2.1 Identificación del chip 54

4.5.2.2 DIR (presente solo en las tarjetas de tacógrafo de segunda generación). 54

4.5.2.3 Información ATR (condicionalmente, presente solo en las tarjetas de tacógrafo de segunda generación). 54

4.5.2.4 Información de longitud extendida (condicionalmente, presente solo en las tarjetas de tacógrafo de segunda generación). 55

4.5.3 Tarjeta de conductor 55

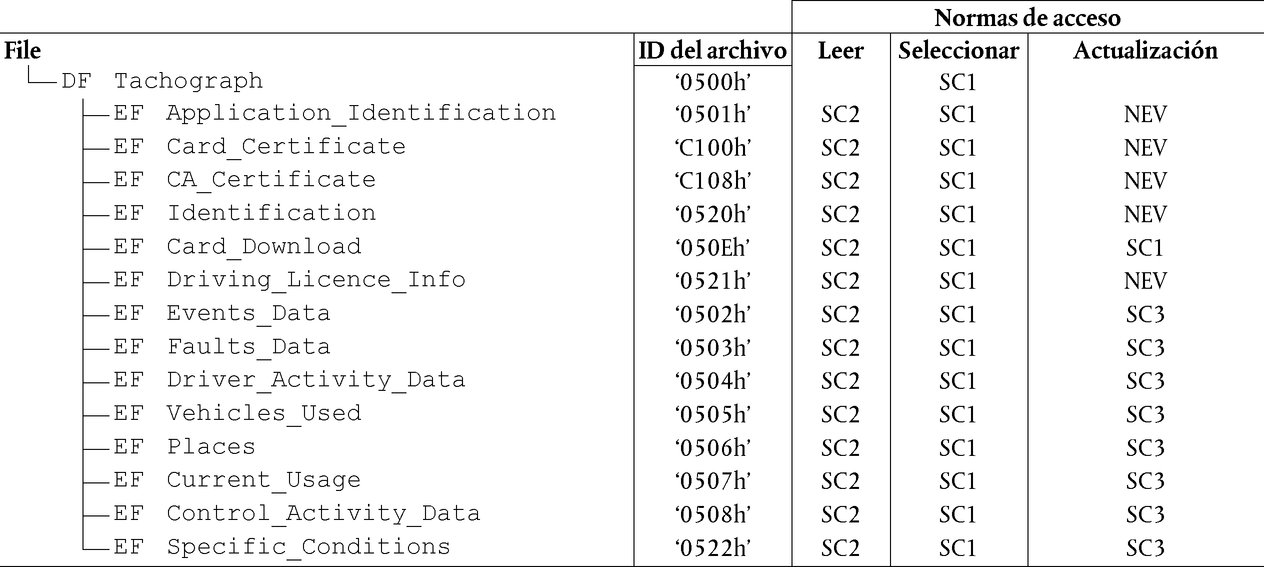

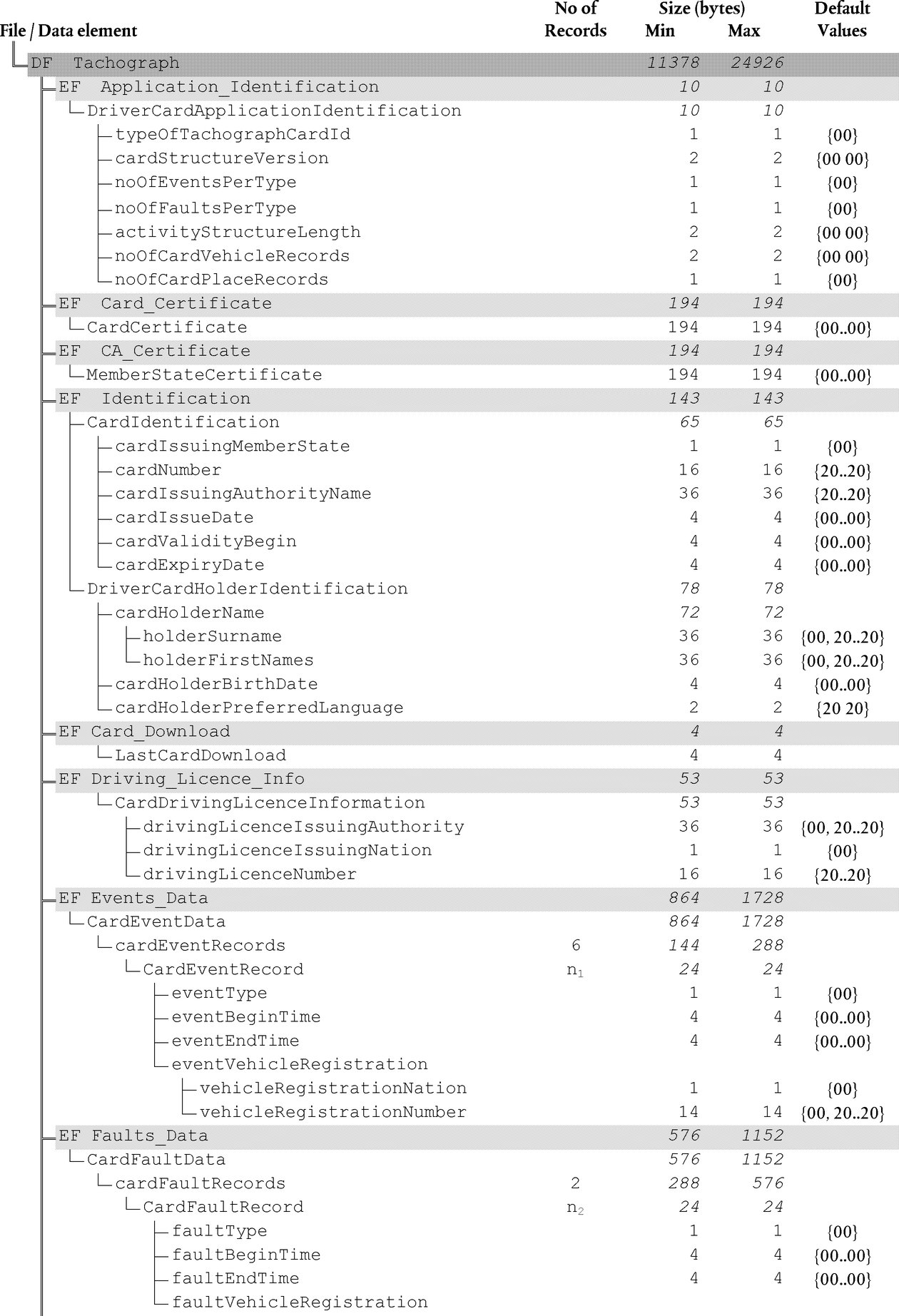

4.5.3.1 Aplicación del tacógrafo (accesible a las unidades instaladas en vehículos de primera y segunda generación) 55

4.5.3.1.1 Identificación de la aplicación 55

4.5.3.1.2 Clave y certificados 55

4.5.3.1.3 Identificación de la tarjeta 55

4.5.3.1.4 Identificación del titular de la tarjeta 55

4.5.3.1.5 Transferencia de los datos de la tarjeta 55

4.5.3.1.6 Información sobre el permiso de conducir 55

4.5.3.1.7 Datos sobre incidentes 56

4.5.3.1.8 Datos sobre fallos 56

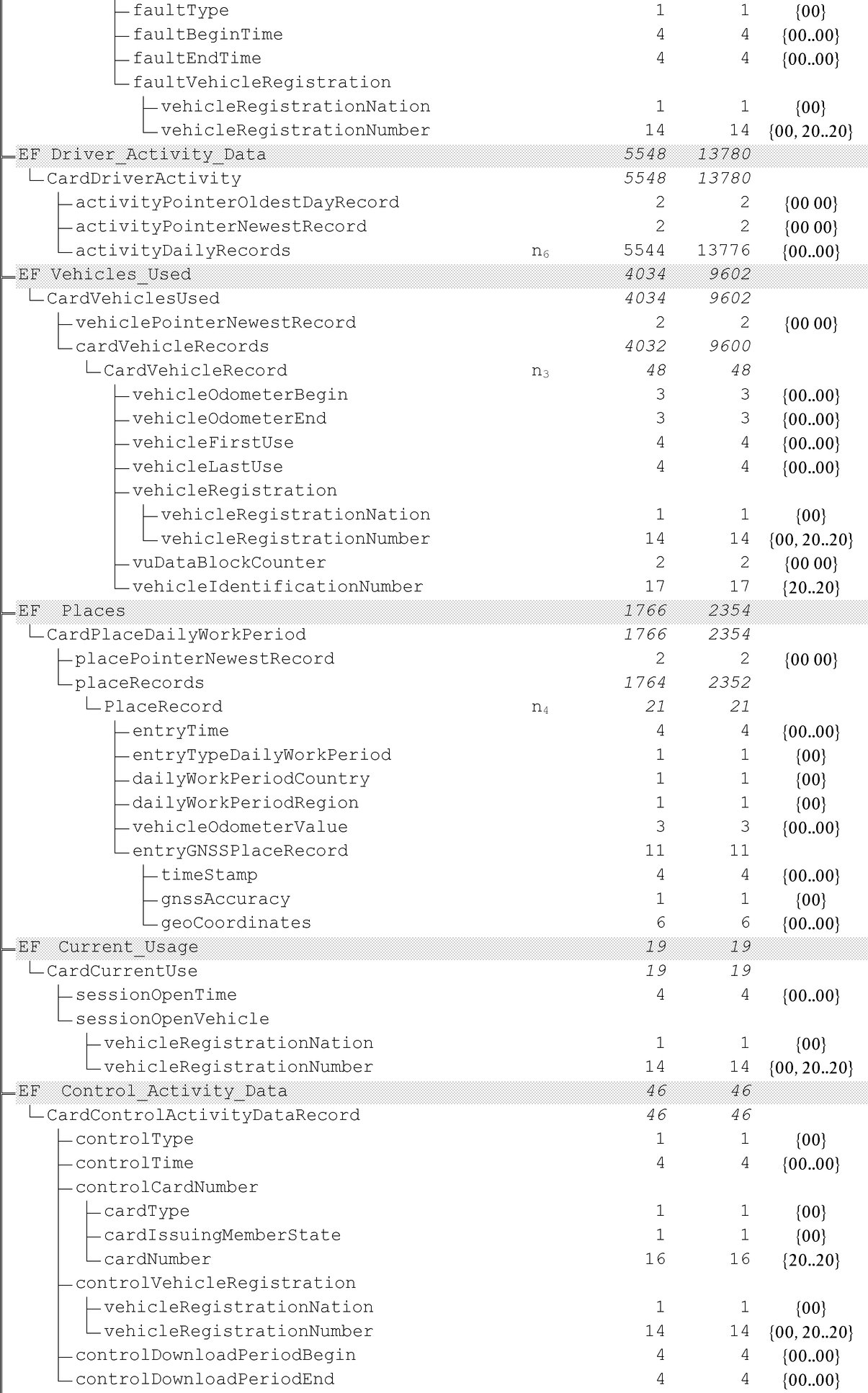

4.5.3.1.9 Datos sobre la actividad del conductor 57

4.5.3.1.10 Datos sobre vehículos empleados 57

4.5.3.1.11 Lugares donde comienzan o terminan los períodos de trabajo diarios 58

4.5.3.1.12 Datos de la sesión 58

4.5.3.1.13 Datos sobre actividades de control 58

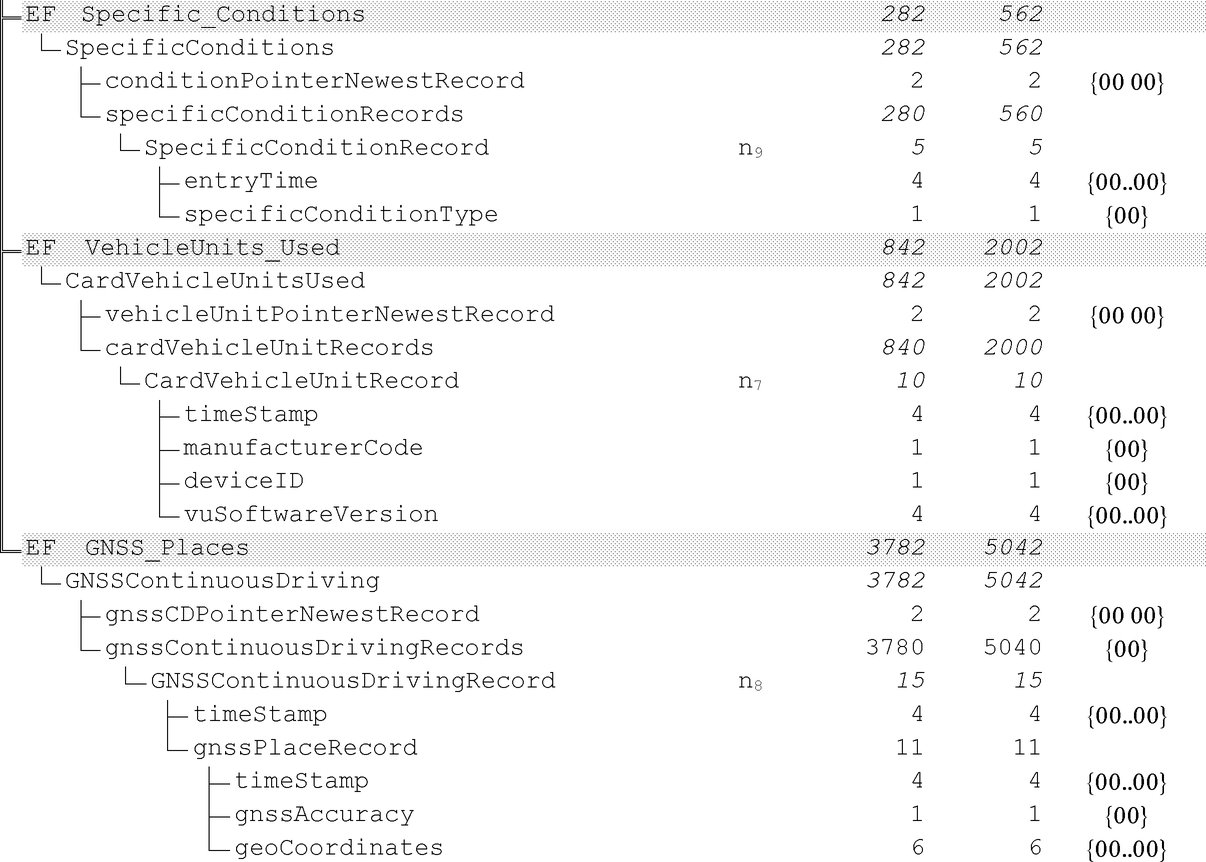

4.5.3.1.14 Datos sobre condiciones específicas 58

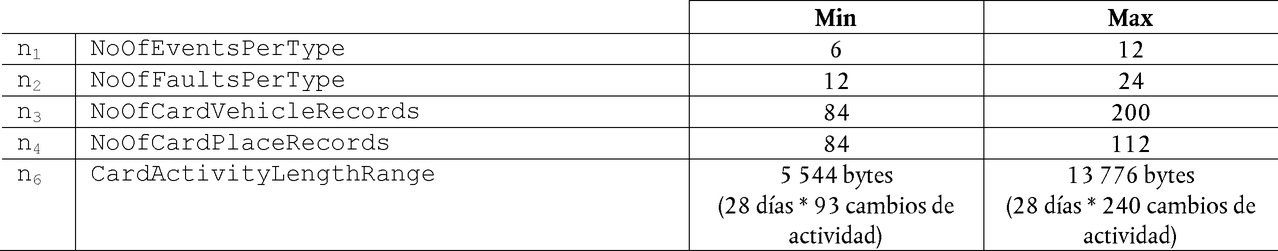

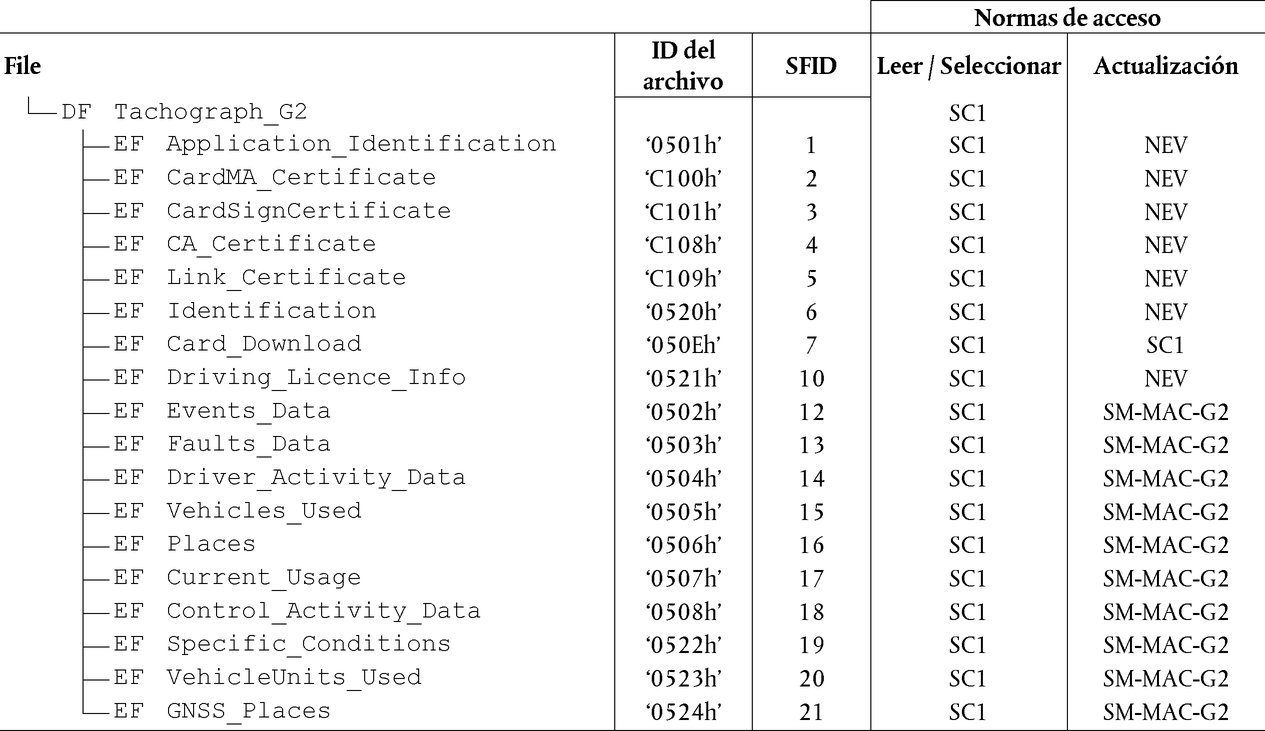

4.5.3.2 Aplicación de tacógrafo de segunda generación (no accesible a la unidad instalada en el vehículo de primera generación) 59

4.5.3.2.1 Identificación de la aplicación 59

4.5.3.2.2 Claves y certificados 59

4.5.3.2.3 Identificación de la tarjeta 59

4.5.3.2.4 Identificación del titular de la tarjeta 59

4.5.3.2.5 Transferencia de los datos de la tarjeta 59

4.5.3.2.6 Información sobre el permiso de conducir 59

4.5.3.2.7 Datos sobre incidentes 59

4.5.3.2.8 Datos sobre fallos 60

4.5.3.2.9 Datos sobre la actividad del conductor 61

4.5.3.2.10 Datos sobre vehículos empleados 61

4.5.3.2.11 Lugares y posiciones donde comienzan o terminan los períodos de trabajo diarios 62

4.5.3.2.12 Datos de la sesión 62

4.5.3.2.13 Datos sobre actividades de control 62

4.5.3.2.14 Datos sobre condiciones específicas 63

4.5.3.2.15 Datos utilizados en unidades instaladas en vehículos 63

4.5.3.2.16 Datos sobre lugares en tres horas de conducción continua 63

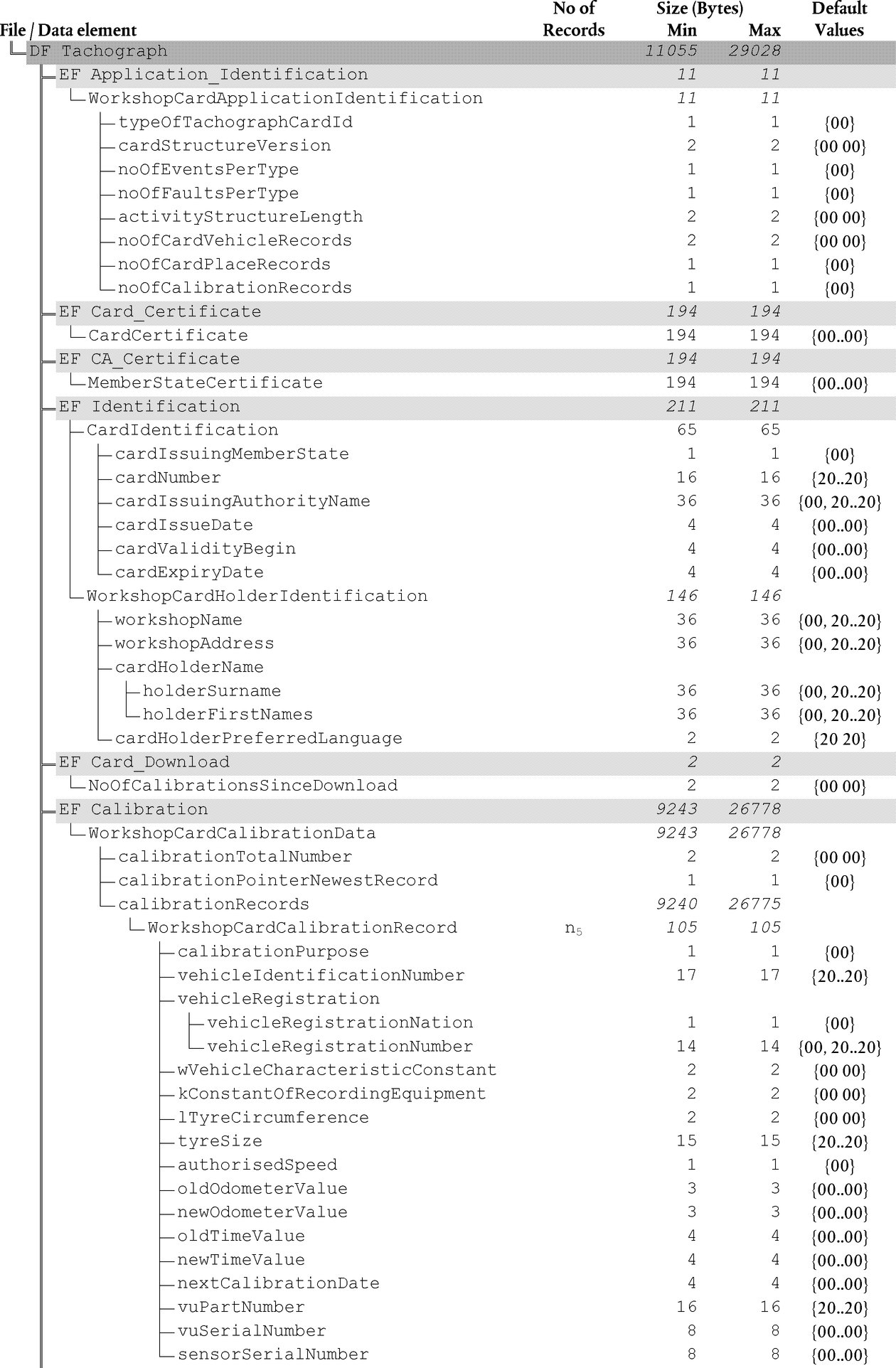

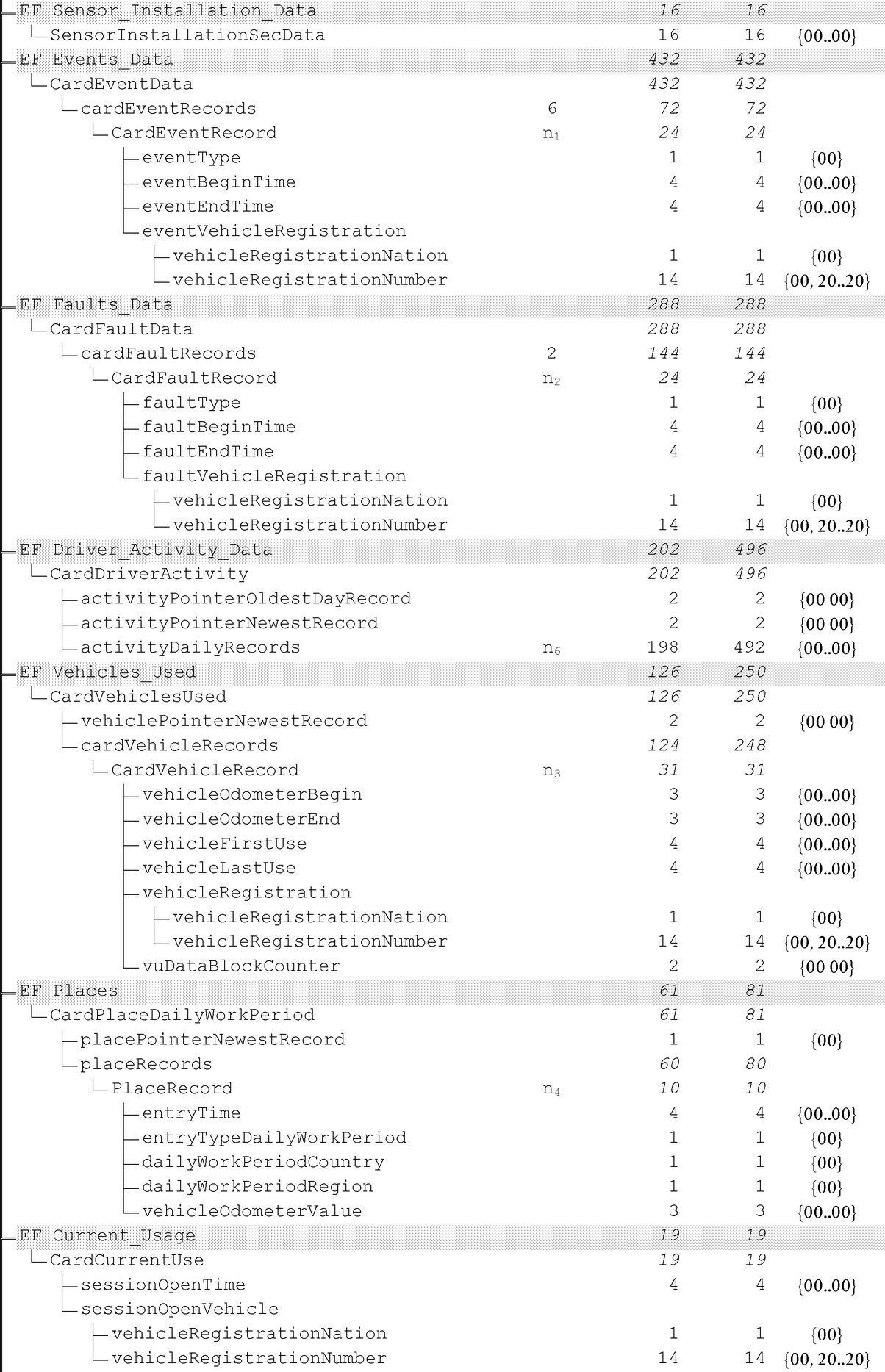

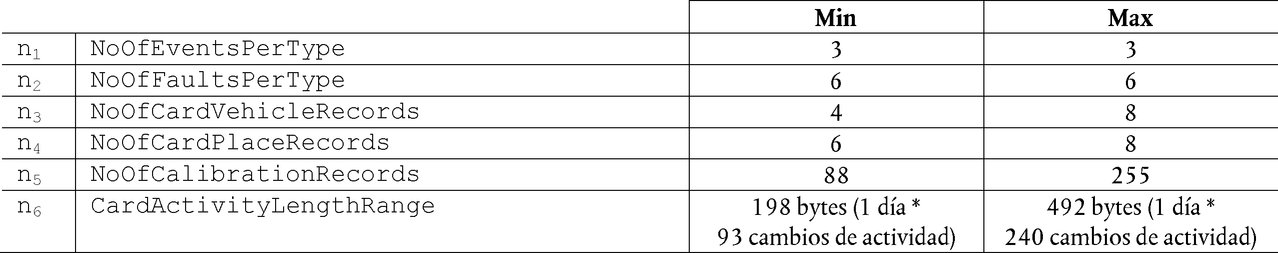

4.5.4 Tarjeta de taller 63

4.5.4.1 Aplicación del tacógrafo (accesible a las unidades instaladas en vehículos de primera y segunda generación) 63

4.5.4.1.1 Identificación de la aplicación 63

4.5.4.1.2 Claves y certificados 63

4.5.4.1.3 Identificación de la tarjeta 64

4.5.4.1.4 Identificación del titular de la tarjeta 64

4.5.4.1.5 Transferencia de los datos de la tarjeta 64

4.5.4.1.6 Datos de calibrado y de ajuste de la hora 64

4.5.4.1.7 Datos de incidentes y fallos 65

4.5.4.1.8 Datos sobre la actividad del conductor 65

4.5.4.1.9 Datos sobre vehículos empleados 65

4.5.4.1.10 Datos sobre el comienzo y el final de los períodos de trabajo diarios 65

4.5.4.1.11 Datos de la sesión 65

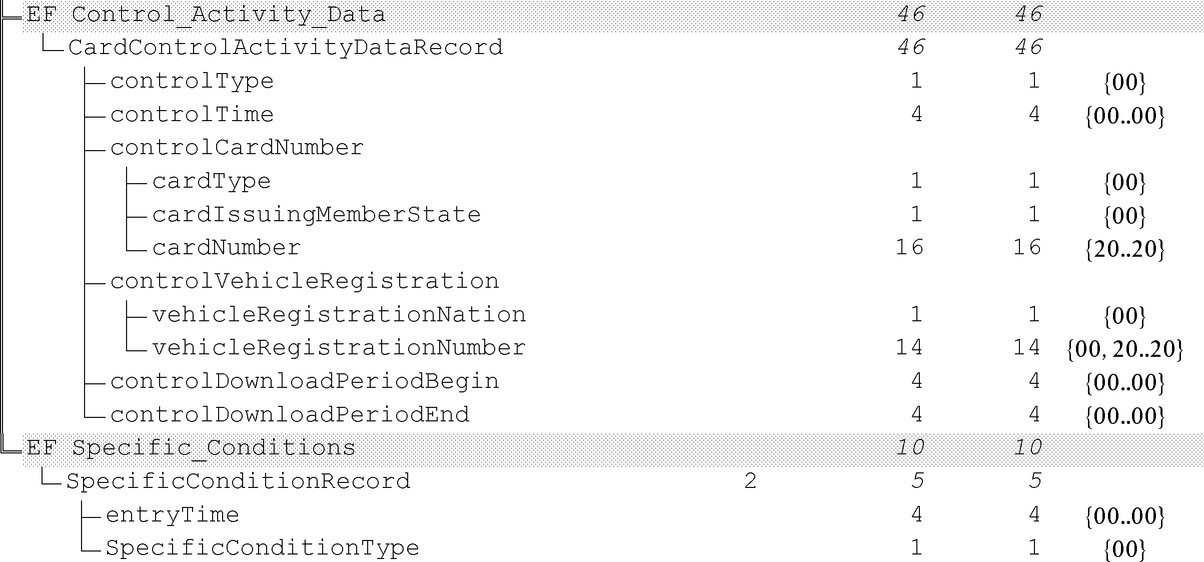

4.5.4.1.12 Datos sobre actividades de control 65

4.5.4.1.13 Datos sobre condiciones específicas 65

4.5.4.2 Aplicación de tacógrafo de segunda generación (no accesible a la unidad instalada en el vehículo de primera generación) 65

4.5.4.2.1 Identificación de la aplicación 65

4.5.4.2.2 Claves y certificados 66

4.5.4.2.3 Identificación de la tarjeta 66

4.5.4.2.4 Identificación del titular de la tarjeta 66

4.5.4.2.5 Transferencia de los datos de la tarjeta 66

4.5.4.2.6 Datos de calibrado y de ajuste de la hora 66

4.5.4.2.7 Datos de incidentes y fallos 67

4.5.4.2.8 Datos sobre la actividad del conductor 67

4.5.4.2.9 Datos sobre vehículos empleados 67

4.5.4.2.10 Datos sobre el comienzo y el final de los períodos de trabajo diarios 67

4.5.4.2.11 Datos de la sesión 67

4.5.4.2.12 Datos sobre actividades de control 67

4.5.4.2.13 Datos utilizados en unidades instaladas en vehículos 67

4.5.4.2.14 Datos sobre lugares en tres horas de conducción continua 68

4.5.4.2.15 Datos sobre condiciones específicas 68

4.5.5 Tarjeta de control 68

4.5.5.1 Aplicación del tacógrafo (accesible a las unidades instaladas en vehículos de primera y segunda generación) 68

4.5.5.1.1 Identificación de la aplicación 68

4.5.5.1.2 Claves y certificados 68

4.5.5.1.3 Identificación de la tarjeta 68

4.5.5.1.4 Identificación del titular de la tarjeta 68

4.5.5.1.5 Datos sobre actividades de control 69

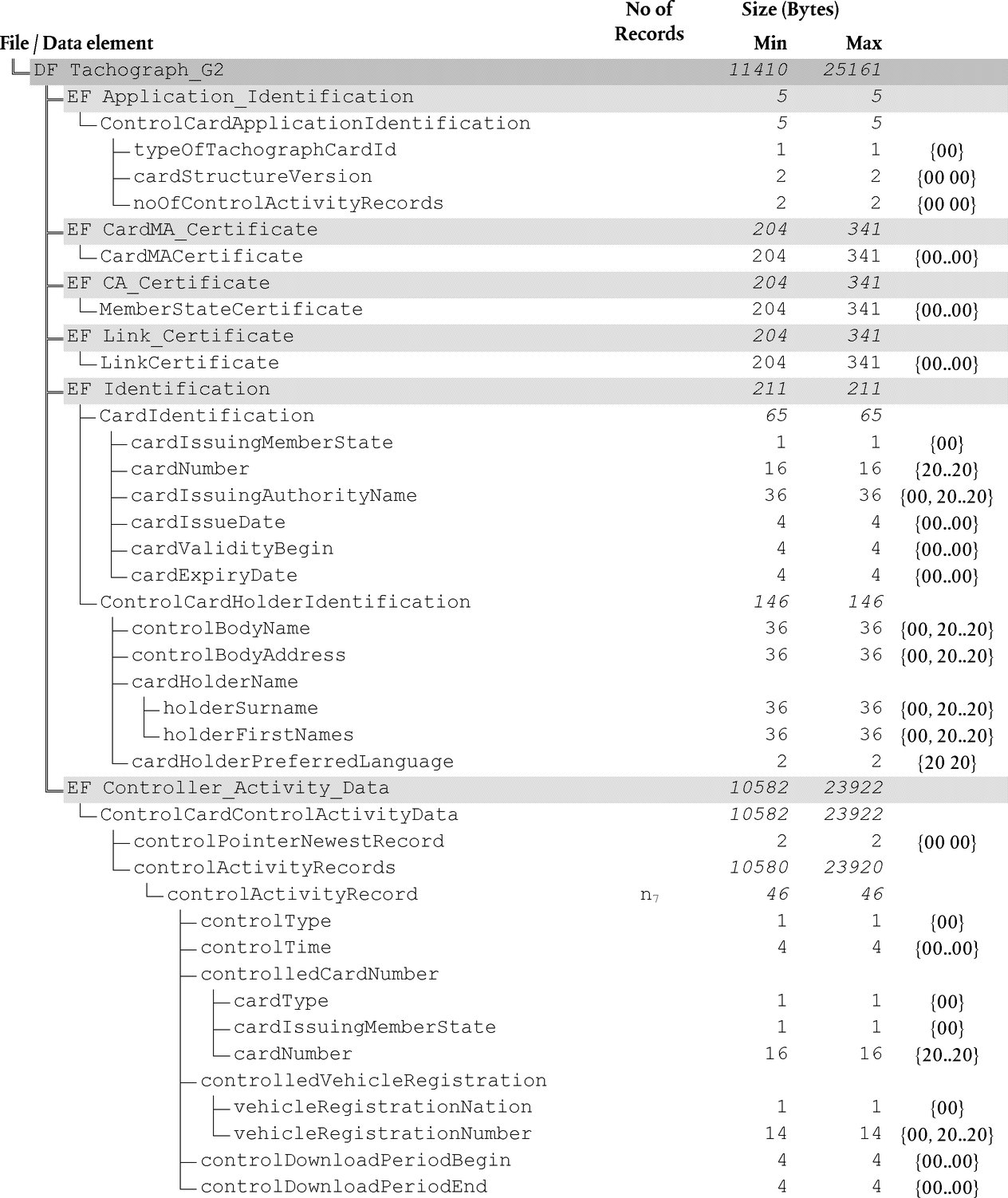

4.5.5.2 Aplicación de tacógrafo G2 (no accesible para la unidad instalada en el vehículo de primera generación) 69

4.5.5.2.1 Identificación de la aplicación 69

4.5.5.2.2 Claves y certificados 69

4.5.5.2.3 Identificación de la tarjeta 69

4.5.5.2.4 Identificación del titular de la tarjeta 69

4.5.5.2.5 Datos sobre actividades de control 70

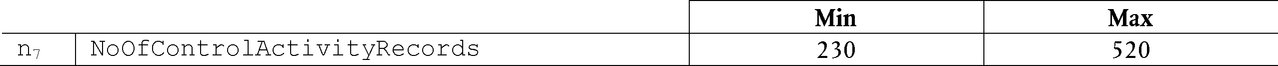

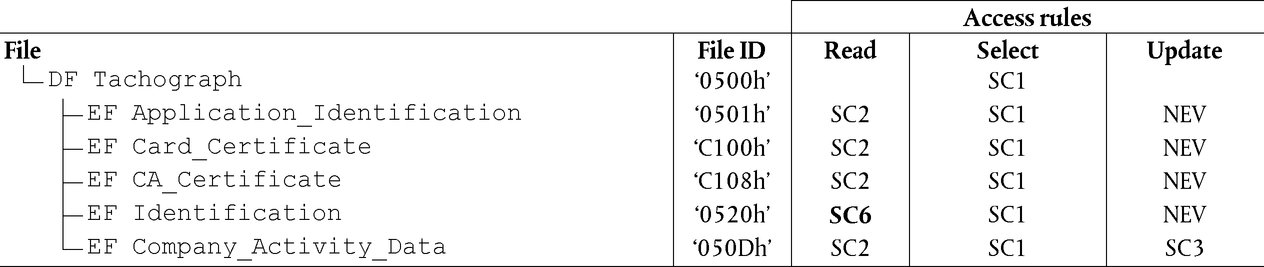

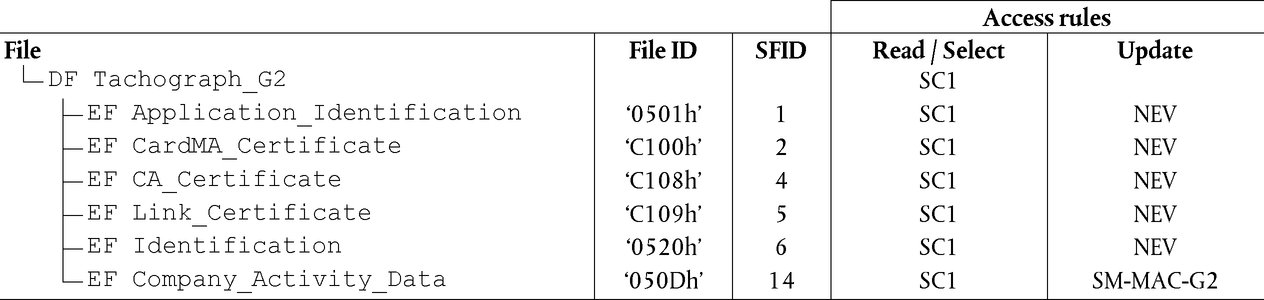

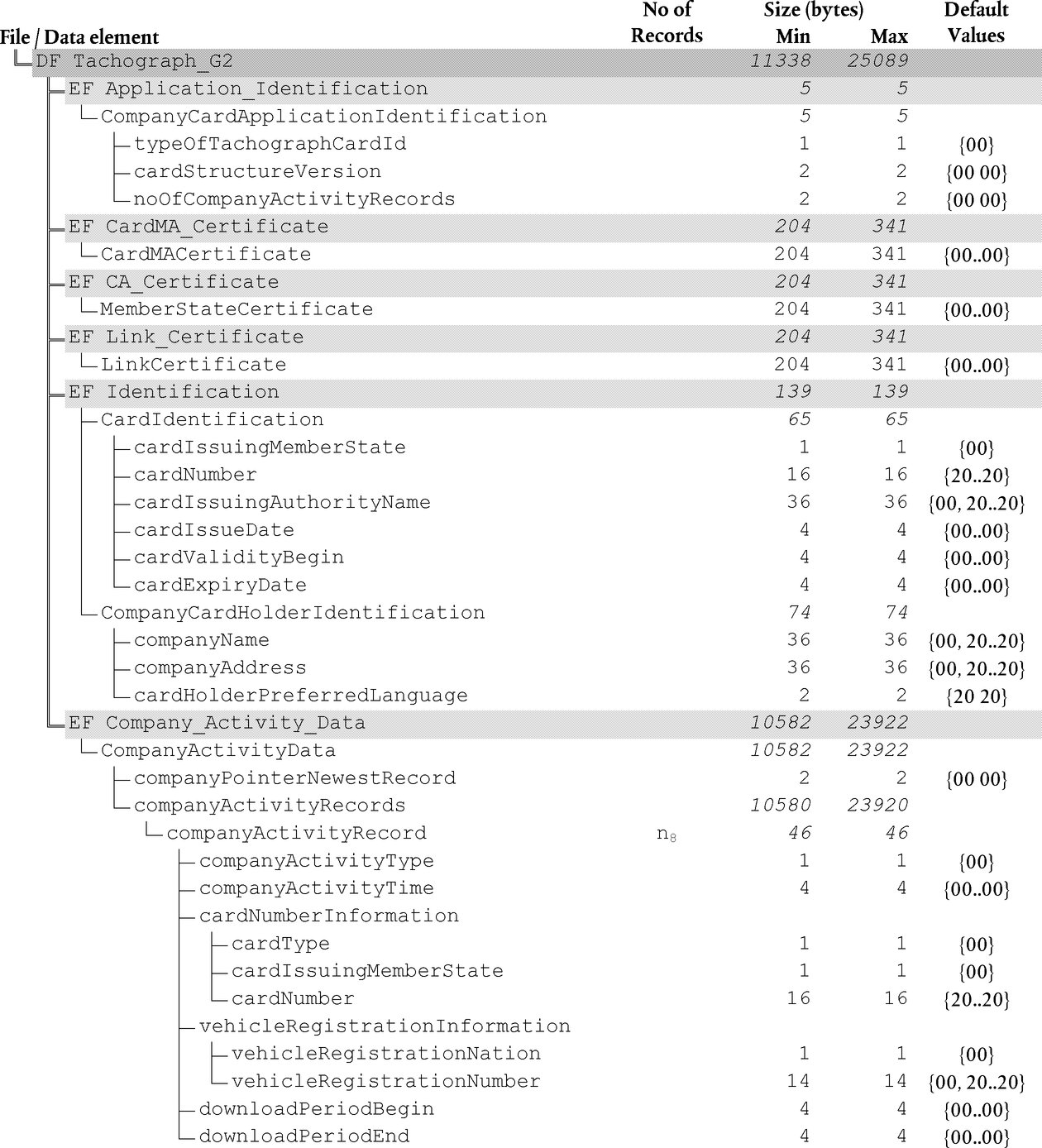

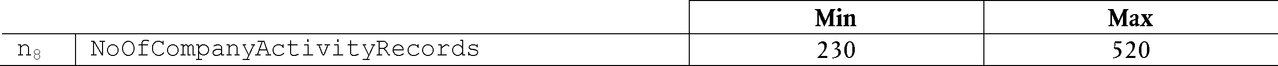

4.5.6 Tarjeta de empresa 70

4.5.6.1 Aplicación del tacógrafo (accesible a las unidades instaladas en vehículos de primera y segunda generación) 70

4.5.6.1.1 Identificación de la aplicación 70

4.5.6.1.2 Claves y certificados 70

4.5.6.1.3 Identificación de la tarjeta 70

4.5.6.1.4 Identificación del titular de la tarjeta 70

4.5.6.1.5 Datos sobre la actividad de la empresa 70

4.5.6.2 Aplicación de tacógrafo G2 (no accesible para la unidad instalada en el vehículo de primera generación) 71

4.5.6.2.1 Identificación de la aplicación 71

4.5.6.2.2 Claves y certificados 71

4.5.6.2.3 Identificación de la tarjeta 71

4.5.6.2.4 Identificación del titular de la tarjeta 71

4.5.6.2.5 Datos sobre la actividad de la empresa 71

5 INSTALACIÓN DEL APARATO DE CONTROL 72

5.1 Instalación 72

5.2 Placa de instalación 73

5.3 Precintos 74

6 VERIFICACIONES, CONTROLES Y REPARACIONES 74

6.1 Autorización de instaladores, talleres y fabricantes de vehículos 74

6.2 Verificación de instrumentos nuevos o reparados 75

6.3 Control de la instalación 75

6.4 Controles periódicos 75

6.5 Determinación de errores 76

6.6 Reparaciones 76

7 EXPEDICIÓN DE TARJETAS 76

8 HOMOLOGACIÓN DEL APARATO DE CONTROL Y DE LAS TARJETAS DE TACÓGRAFO 77

8.1 Generalidades 77

8.2 Certificado de seguridad 78

8.3 Certificado funcional 78

8.4 Certificado de interoperabilidad 78

8.5 Certificado de homologación 79

8.6 Procedimiento de excepción: primeros certificados de interoperabilidad

para los aparatos de control y las tarjetas de tacógrafo de segunda generación 80

INTRODUCCIÓN

El sistema de tacógrafo digital de primera generación está desplegado desde el 1 de mayo de 2006. Podrá utilizarse hasta el final de su vida útil para el transporte nacional. En el caso del transporte internacional, sin embargo, 15 años después de la entrada en vigor del presente Reglamento de la Comisión todos los vehículos deberán estar equipados con el tacógrafo inteligente de segunda generación conforme que introduce el presente Reglamento.

El presente anexo contiene las condiciones relativas a la segunda generación de aparatos de control y tarjetas de tacógrafo. A partir de su fecha de introducción, se instalará el aparato de control de segunda generación en los vehículos matriculados por vez primera, y se expedirán tarjetas de tacógrafo de segunda generación.

Con el fin de fomentar una integración gradual del sistema de tacógrafo de segunda generación,

— las tarjetas de tacógrafo de segunda generación se diseñarán para ser también utilizadas en las unidades instaladas en vehículos de primera generación,

— no se exigirá la sustitución de las tarjetas de tacógrafo de primera generación válidas en la fecha de introducción.

Esto permitirá a los conductores conservar una única tarjeta de conductor y utilizar ambos sistemas con ella.

Los aparatos de control de segunda generación, sin embargo, solo se calibrarán utilizando tarjetas de taller de segunda generación.

El presente anexo contiene todos los requisitos relacionados con la interoperabilidad entre la primera y la segunda generación del sistema de tacógrafo.

El apéndice 15 contiene más detalles sobre cómo gestionar la coexistencia de los dos sistemas.

Lista de apéndices

Apéndice 1: DICCIONARIO DE DATOS

Apéndice 2: ESPECIFICACIONES DE LAS TARJETAS DE TACÓGRAFO

Apéndice 3: PICTOGRAMAS

Apéndice 4: DOCUMENTOS IMPRESOS

Apéndice 5: VISUALIZACIÓN

Apéndice 6: CONECTOR FRONTAL PARA EL CALIBRADO Y LA TRANSFERENCIA DE DATOS

Apéndice 7: PROTOCOLOS DE TRANSFERENCIA DE DATOS

Apéndice 8: PROTOCOLO DE CALIBRADO

Apéndice 9: HOMOLOGACIÓN Y LISTA DE PRUEBAS MÍNIMAS REQUERIDAS

Apéndice 10: REQUISITOS DE SEGURIDAD

Apéndice 11: MECANISMOS COMUNES DE SEGURIDAD

Apéndice 12: POSICIONAMIENTO BASADO EN EL SISTEMA MUNDIAL DE NAVEGACIÓN POR SATÉLITE (GNSS)

Apéndice 13: INTERFAZ ITS

Apéndice 14: FUNCIÓN DE COMUNICACIÓN A DISTANCIA

Apéndice 15: MIGRACIÓN: GESTIÓN DE LA COEXISTENCIA DE LAS GENERACIONES DE EQUIPOS

Apéndice 16: ADAPTADOR PARA VEHÍCULOS DE LAS CATEGORÍAS M 1 Y N1

1 DEFINICIONES

A los efectos del presente anexo, se aplicarán las siguientes definiciones:

a) Activación:

Fase en que el tacógrafo pasa a ser totalmente operativo y realiza todas sus funciones, incluidas las de seguridad, mediante el uso de una tarjeta de taller.

b Autenticación:

Función con la que se establece y verifica una identidad.

c) Autenticidad:

Propiedad de que una información proceda de alguien cuya identidad pueda verificarse.

d) Autodiagnóstico (BIT):

Ensayo que se lleva a cabo a petición del operario o por orden de un equipo externo.

e) Día civil:

Día comprendido entre las 00.00 y las 24.00 horas. Todos los días se referirán al tiempo universal coordinado (UTC).

f) Calibrado (de un tacógrafo digital inteligente):

Actualización o confirmación de los parámetros del vehículo que han de guardarse en la memoria de datos. Los parámetros del vehículo incluyen la identificación del vehículo (VIN, VRN y el Estado miembro donde se matriculó el vehículo) y las características del vehículo (w, k, l, tamaño de los neumáticos, valor de ajuste del dispositivo limitador de la velocidad, en su caso, hora UTC actual, lectura actual del cuentakilómetros); durante el calibrado de un aparato de control, los tipos y los identificadores de todos los precintos pertinentes de la homologación también se almacenarán en la memoria de datos.

Toda actualización o confirmación únicamente de la hora UTC se considerará un ajuste de la hora y no un calibrado, siempre que no contravenga el requisito 409.

Para calibrar un aparato de control se precisa una tarjeta de taller.

g) Número de tarjeta:

Secuencia de 16 caracteres alfanuméricos que identifica una tarjeta de tacógrafo en un Estado miembro. El número de tarjeta incluye un índice consecutivo de la tarjeta (en su caso), un índice de sustitución de la tarjeta y un índice de renovación de la tarjeta.

Por consiguiente, cada tarjeta se identifica de manera única con el código del Estado miembro que la expide y con el número de la propia tarjeta.

h) Índice consecutivo de la tarjeta:

Decimocuarto carácter alfanumérico del número de la tarjeta. Este carácter sirve para diferenciar las distintas tarjetas asignadas a una empresa, a un taller o a una autoridad de control con derecho a utilizar varias tarjetas de tacógrafo. La empresa, el taller o la autoridad de control se identifican con los trece primeros caracteres del número de la tarjeta.

i) Índice de renovación de la tarjeta:

Decimosexto carácter alfanumérico del número de la tarjeta. Este carácter se incrementa en una unidad cada vez que se renueva la tarjeta de tacógrafo.

j) Índice de sustitución de la tarjeta:

Decimoquinto carácter alfanumérico del número de la tarjeta. Este carácter se incrementa en una unidad cada vez que se sustituye la tarjeta de tacógrafo.

k) Coeficiente característico del vehículo:

Característica numérica que da el valor de la señal de salida emitida por la pieza prevista en el vehículo para su conexión con el aparato de control (toma de salida de la caja de cambio en algunos casos, rueda del vehículo en otros casos), cuando el vehículo recorre la distancia de un kilómetro, medida en condiciones normales de ensayo, según se definen en el requisito 414. El coeficiente característico se expresa en impulsos por kilómetro (w = … imp/km).

l) Tarjeta de empresa:

Tarjeta de tacógrafo expedida por las autoridades de un Estado miembro a favor de una empresa de transporte que necesita utilizar vehículos equipados de tacógrafo, que identifica a dicha empresa de transporte y permite visualizar, transferir e imprimir los datos almacenados en los tacógrafos y bloqueados por tal empresa.

m) Constante del aparato de control:

Característica numérica que da el valor de la señal de entrada necesaria para obtener la indicación y el registro de una distancia recorrida de un kilómetro; dicha constante deberá expresarse en impulsos por kilómetro (k = … imp/km).

n) Tiempo de conducción continua (contabilizado por el aparato de control) (1):

El tiempo de conducción continua se calcula a partir de los tiempos de conducción acumulados actuales de un conductor en particular, contados desde el momento en que termina su último período de DISPONIBILIDAD o PAUSA/DESCANSO o INDETERMINADO (2) de 45 minutos o más [este período puede haberse dividido con arreglo al Reglamento (CE) nº 561/2006 del Parlamento Europeo y del Consejo (3)]. Los cálculos tienen en cuenta, según proceda, las actividades anteriores que han quedado registradas en la tarjeta de conductor. Si el conductor no ha insertado su tarjeta, los cálculos se basan en los registros de la memoria de datos correspondientes al período actual en que no hubo tarjeta insertada y a la ranura que corresponda.

o) Tarjeta de control:

Tarjeta de tacógrafo expedida por las autoridades de un Estado miembro a una autoridad nacional de control competente, que identifica a este organismo y, de manera opcional, también al controlador, y que permite acceder a la información almacenada en la memoria de datos o en las tarjetas de conductor y, de manera opcional, en las tarjetas de taller con fines de lectura, impresión y/o transferencia de datos.

Asimismo, dará acceso a la función de control de calibrado en la carretera y a los datos contenidos en el lector de comunicaciones de teledetección temprana.

p) Tiempo de descanso acumulado (contabilizado por el aparato de control) (1):

El tiempo de descanso de la conducción acumulado, referido a un conductor en particular, se calcula a partir de los períodos acumulados actuales de DISPONIBILIDAD, PAUSA/DESCANSO o INDETERMINADOS (2) de 15 minutos o más, contados desde el momento en que terminara su último período de DISPONIBILIDAD o PAUSA/DESCANSO o INDETERMINADO (2) de 45 minutos o más [este período puede haberse dividido con arreglo al Reglamento (CE) nº 561/2006].

Los cálculos tienen en cuenta, según proceda, las actividades anteriores que han quedado registradas en la tarjeta de conductor. Los cálculos no incluyen los períodos indeterminados que tengan una duración negativa (comienzo del período indeterminado > final del período indeterminado) a consecuencia de un solapamiento temporal entre dos aparatos de control distintos.

Si el conductor no ha insertado su tarjeta, los cálculos se basan en los registros de la memoria de datos correspondientes al período actual en que no hubo tarjeta insertada y a la ranura que corresponda.

q) Memoria de datos:

Dispositivo de almacenamiento electrónico incorporado en el aparato de control.

r) Firma digital:

Datos adjuntos a un bloque de datos, o una transformación criptográfica de ellos, que permiten al destinatario comprobar la autenticidad e integridad de dicho bloque.

s) Transferencia:

Copia, junto con la firma digital, de una parte o de la totalidad de un conjunto de ficheros de datos almacenados en la memoria de datos de la unidad instalada en el vehículo o en la memoria de una tarjeta de tacógrafo, siempre que este proceso no altere ni suprima ninguno de los datos almacenados.

Los fabricantes de tacógrafos inteligentes instalados en el vehículo y los fabricantes de aparatos diseñados y concebidos para transferir ficheros de datos adoptarán todas las medidas necesarias para garantizar que los conductores o las empresas de transporte puedan transferir dichos datos en el menor tiempo posible.

La transferencia del fichero completo de datos sobre la velocidad del vehículo puede no ser necesaria para determinar el cumplimiento del Reglamento (CE) nº 561/2006, aunque sí podrá utilizarse para otros fines, tales como la investigación de accidentes.

t) Tarjeta de conductor:

Tarjeta de tacógrafo expedida por las autoridades de un Estado miembro a un conductor concreto, que identifica a este último y permite almacenar los datos de su actividad.

u) Circunferencia efectiva de las ruedas:

Media de las distancias recorridas por cada una de las ruedas que arrastran el vehículo (ruedas motrices) al realizar una rotación completa. La medida de dichas distancias se efectuará en condiciones normales de ensayo, según se define en el requisito 414, y se expresará en la forma «l = … mm». Los fabricantes de los vehículos podrán sustituir la medición de estas distancias por un cálculo teórico que tenga en cuenta el reparto del peso sobre los ejes, con el vehículo descargado y en condiciones normales de marcha (4). Los métodos de dicho cálculo teórico deberán ser aprobados por la autoridad competente del Estado miembro y solo podrán tener lugar antes de la activación del tacógrafo.

v) Incidente:

Operación anormal detectada por el tacógrafo inteligente que puede deberse a un intento de fraude.

w) Dispositivo GNSS externo:

Instalación que contiene el receptor GNSS cuando la unidad instalada en el vehículo no es un módulo único, así como otros componentes necesarios para proteger la comunicación de los datos de posición al resto de la unidad instalada en el vehículo.

x) Fallo:

Operación anormal detectada por el tacógrafo inteligente y que puede deberse a un fallo de funcionamiento.

y) Receptor GNSS:

Dispositivo electrónico que recibe y procesa digitalmente las señales digitales de uno o más sistemas mundiales de navegación por satélite (GNSS por sus siglas en inglés) con el fin de proporcionar información de posición, velocidad y hora.

z) Instalación:

Montaje de un tacógrafo en un vehículo.

aa) Interoperabilidad:

Capacidad de los sistemas y de los procesos subyacentes para intercambiar datos y compartir información.

bb) Interfaz:

Dispositivo entre sistemas que facilita los medios de comunicación a través de los cuales pueden conectarse y actuar entre sí.

cc) Posición:

Coordenadas geográficas del vehículo en un momento dado.

dd) Sensor de movimiento:

Parte del tacógrafo que ofrece una señal representativa de la velocidad del vehículo y/o de la distancia recorrida.

ee) Tarjeta no válida:

Tarjeta en la que se ha detectado un defecto, o que no ha superado la autenticación inicial, o que no ha alcanzado todavía la fecha de comienzo de validez, o que ha sobrepasado ya la fecha de expiración.

ff) Norma abierta:

Norma que figura en un documento de especificación de normas que está disponible sin contrapartida financiera o por una contrapartida simbólica, que cualquier persona puede copiar, distribuir o utilizar gratuitamente o por un precio simbólico.

gg) Fuera de ámbito:

Cuando el uso del aparato de control no es obligatorio, de conformidad con lo dispuesto en el Reglamento (CE) nº 561/2006.

hh) Exceso de velocidad:

Rebasamiento de la velocidad autorizada para el vehículo, definido como un período de más de sesenta segundos durante el cual la velocidad medida del vehículo sobrepasa el valor de ajuste del dispositivo limitador de la velocidad, regulado con arreglo a la Directiva 92/6/CEE del Consejo (5), en su versión modificada en último lugar.

ii) Control periódico:

Conjunto de operaciones con las que se comprueba que el tacógrafo funciona correctamente, que sus valores de ajuste corresponden a los parámetros del vehículo y que no hay dispositivos de manipulación integrados en el tacógrafo.

jj) Impresora:

Componente del aparato de control que permite imprimir los datos almacenados.

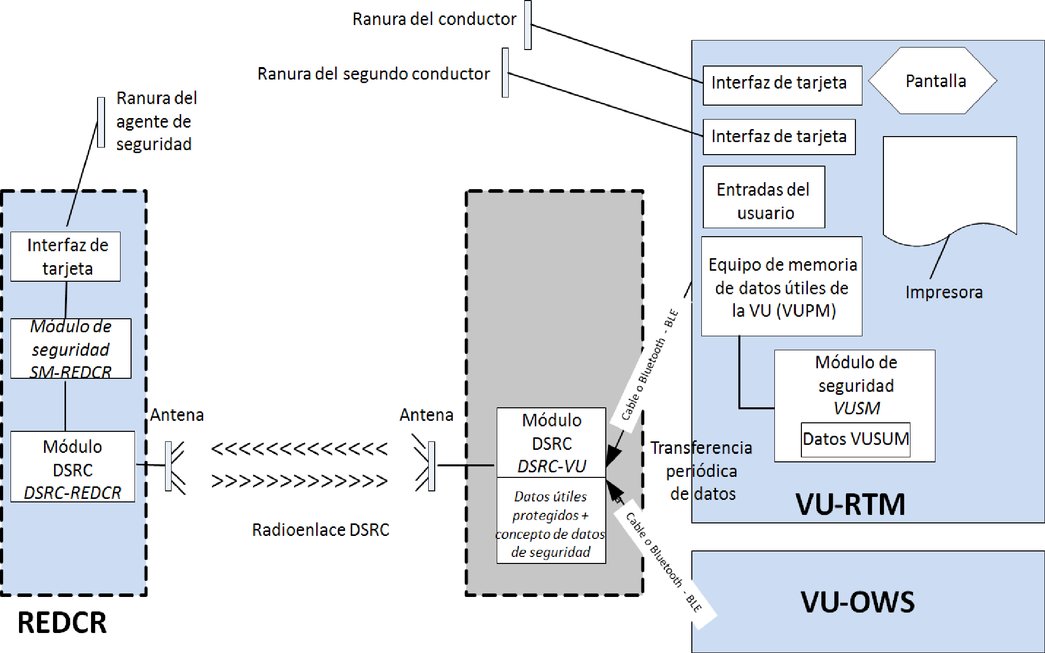

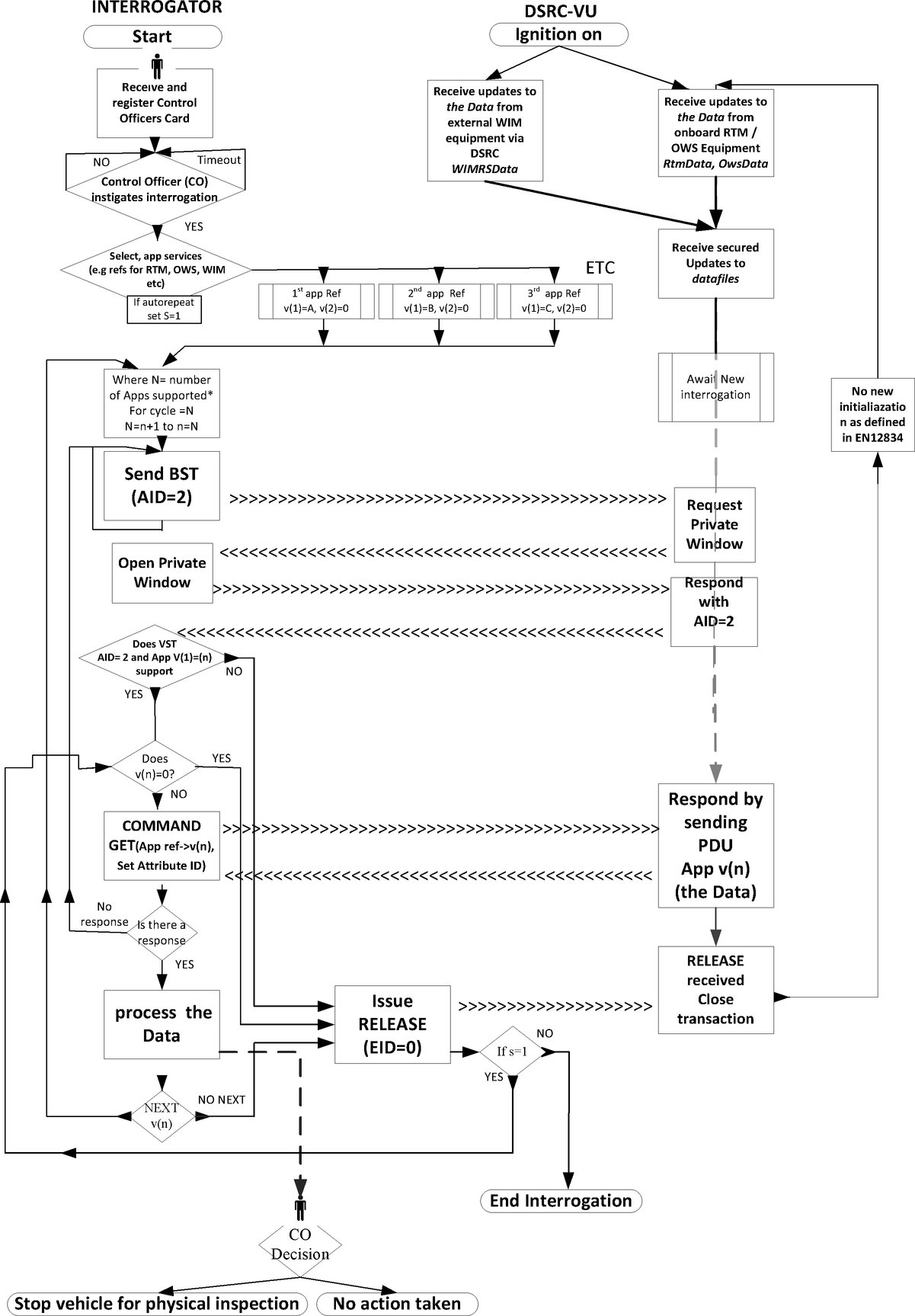

kk) Comunicación de teledetección temprana:

Comunicación entre el dispositivo de comunicación de teledetección temprana y el lector de comunicación de teledetección temprana durante los controles de carretera selectivos encaminados a detectar una posible manipulación o utilización indebida del aparato de control.

ll) Dispositivo de comunicación a distancia:

Equipo de la unidad instalada en el vehículo que se utiliza para realizar controles de carretera selectivos.

mm) Lector de comunicación de teledetección temprana:

El sistema utilizado por los controladores para los controles de carretera selectivos.

nn) Renovación:

Asignación de una nueva tarjeta de tacógrafo cuando la tarjeta existente alcanza su fecha de expiración o se ha devuelto a la autoridad emisora por un fallo de funcionamiento. La renovación implica siempre la certeza de que no coexistirán dos tarjetas válidas.

oo) Reparación:

Cualquier reparación de un sensor de movimiento o de una unidad instalada en el vehículo o de un cable que requiera la desconexión de su fuente de alimentación, o su desconexión de otros componentes del tacógrafo, o la apertura del sensor de movimiento o de la unidad instalada en el vehículo.

pp) Sustitución de la tarjeta:

Emisión de una tarjeta de tacógrafo en sustitución de una tarjeta existente que se haya declarado perdida, robada o defectuosa y que no se haya devuelto a la autoridad expedidora. La sustitución implica siempre el riesgo de que coexistan dos tarjetas válidas.

qq) Certificación de seguridad:

Procedimiento por el que un organismo de certificación de Criterios Comunes garantiza que el aparato de control (o componente) o la tarjeta de tacógrafo que se investiga cumple los requisitos de seguridad definidos en los correspondientes perfiles de protección.

rr) Comprobación automática:

Comprobaciones que realiza de manera cíclica y automática el aparato de control para detectar posibles fallos.

ss) Medición de la hora:

Registro digital permanente de la fecha y la hora del tiempo universal coordinado (UTC).

tt) Ajuste de la hora:

Ajuste automático de la hora actual a intervalos regulares y con un máximo de tolerancia de un minuto, o un ajuste efectuado durante el calibrado.

uu) Tamaño de los neumáticos:

Designación de las dimensiones de los neumáticos (ruedas motrices externas) con arreglo a la Directiva 92/23/CEE del Consejo (6), en su versión modificada en último lugar.

vv) Identificación del vehículo:

Números que identifican el vehículo: número de matrícula (VRN), con indicación del Estado miembro donde está matriculado, y número de identificación (VIN) (7).

ww) Semana (a efectos de cálculo en el aparato de control):

Período que va de las 00.00 horas de un lunes a las 24.00 horas de un domingo, referido al tiempo universal coordinado.

xx) Tarjeta de taller:

Tarjeta de tacógrafo expedida por las autoridades de un Estado miembro a personal designado de un fabricante o instalador de tacógrafos, fabricante de vehículos o taller aprobado por dicho Estado miembro, que identifica a su titular y le permite el ensayo, calibrado y activación de tacógrafos y/o la transferencia de datos de estos.

yy) Adaptador:

Dispositivo que proporciona una señal en todo momento representativa de la velocidad del vehículo o la distancia recorrida, excepto el utilizado para la detección de movimiento independiente, y que:

— se instala y utiliza exclusivamente en vehículos de las categorías M1 y N1 (según se definen en el anexo II de la Directiva 2007/46/CEE del Parlamento Europeo y del Consejo (8), en su versión modificada más reciente) puestos en servicio a partir del 1 de mayo de 2006;

— se instala cuando mecánicamente resulta imposible instalar ningún otro tipo de sensor de movimiento existente que por su parte cumpla las disposiciones de este anexo y sus apéndices 1 a 15;

— se instala entre la unidad instalada en el vehículo y el lugar en el que se generan los impulsos de velocidad o distancia mediante sensores integrados o interfaces alternativas;

— desde la perspectiva de la unidad instalada en el vehículo, el comportamiento del adaptador es el mismo que se obtendría conectando a la unidad instalada en el vehículo un sensor de movimiento conforme a las disposiciones del presente anexo y sus apéndices 1 a 16.

El uso de este tipo de adaptador en los vehículos indicados anteriormente permitirá la instalación y la utilización correcta de una unidad instalada en el vehículo conforme a todos los requisitos del presente anexo.

En lo que respecta a esos vehículos, el tacógrafo inteligente incluye los cables, un adaptador y una unidad instalada en el vehículo.

zz) Integridad de los datos:

Exactitud y coherencia de los datos almacenados, indicada por la ausencia de alteración de los datos entre dos actualizaciones de un registro de datos. La integridad implica que los datos son copia exacta de la versión original, por ejemplo, que no han sido corrompidos en el proceso de su escritura o lectura en una tarjeta de tacógrafo o un equipo dedicado o durante la transmisión a través de un canal de comunicaciones.

aaa) Privacidad de los datos:

Conjunto de las medidas técnicas adoptadas para garantizar la adecuada aplicación de los principios establecidos en la Directiva 95/46/CE del Parlamento Europeo y del Consejo (9), así como de los establecidos en la Directiva 2002/58/CE del Parlamento Europeo y del Consejo (10).

bbb) Sistema de tacógrafo inteligente:

Los aparatos de control, las tarjetas de tacógrafo y el conjunto de todos los equipos que interactúan, directa o indirectamente, durante su fabricación, instalación, utilización, ensayo y control, como las tarjetas, el lector de comunicación a distancia y cualquier otro equipo utilizado para transferencia de datos, análisis de datos, calibrado, generación, gestión o introducción de elementos de seguridad, etc.

ccc) Fecha de introducción:

Treinta y seis meses después de la entrada en vigor de las disposiciones específicas indicadas en el artículo 11 del Reglamento (UE) nº 165/2014 del Parlamento Europeo y del Consejo (11).

Esta es la fecha a partir de la cual los vehículos matriculados por primera vez:

— estarán dotados de un tacógrafo conectado a un servicio de posicionamiento basado en un sistema de navegación por satélite;

— podrán comunicar datos para controles de carretera selectivos a las autoridades de control competentes mientras el vehículo está en movimiento;

— y podrán ir equipados de interfaces normalizadas que permitan que un dispositivo externo utilice en modo operativo los datos registrados o producidos por el tacógrafo.

ddd) Perfil de protección:

Documento utilizado como parte del proceso de certificación según Criterios Comunes, que facilita una especificación independiente de la implementación de los requisitos de seguridad de aseguramiento de la información.

eee) Exactitud del GNSS:

En el contexto del registro de la posición a partir del sistema mundial de navegación por satélite (GNSS) con tacógrafos, el valor de la dilución horizontal de la precisión (HDOP), calculado como el mínimo de los valores de HDOP recogidos en los sistemas GNSS disponibles.

2 CARACTERÍSTICAS GENERALES Y FUNCIONES DEL APARATO DE CONTROL

2.1 Características generales

El aparato de control sirve para registrar, almacenar, visualizar, imprimir y enviar datos relacionados con las actividades del conductor.

Todo vehículo que lleve instalado un aparato de control conforme a lo dispuesto en el presente anexo debe incorporar además un indicador de velocidad y un cuentakilómetros. Estas funciones pueden estar incluidas en el aparato de control.

01) El aparato de control incluye cables, un sensor de movimiento y una unidad instalada en el vehículo.

02) La interfaz entre los sensores de movimiento y las unidades instaladas en los vehículos deberá ajustarse a los requisitos especificados en el apéndice 11.

03) La unidad instalada en el vehículo deberá estar conectada a uno o más sistemas mundiales de navegación por satélite, tal como se especifica en el apéndice 12.

04) La unidad instalada en el vehículo deberá comunicar con los lectores de comunicación de teledetección temprana, tal como se especifica en el apéndice 14.

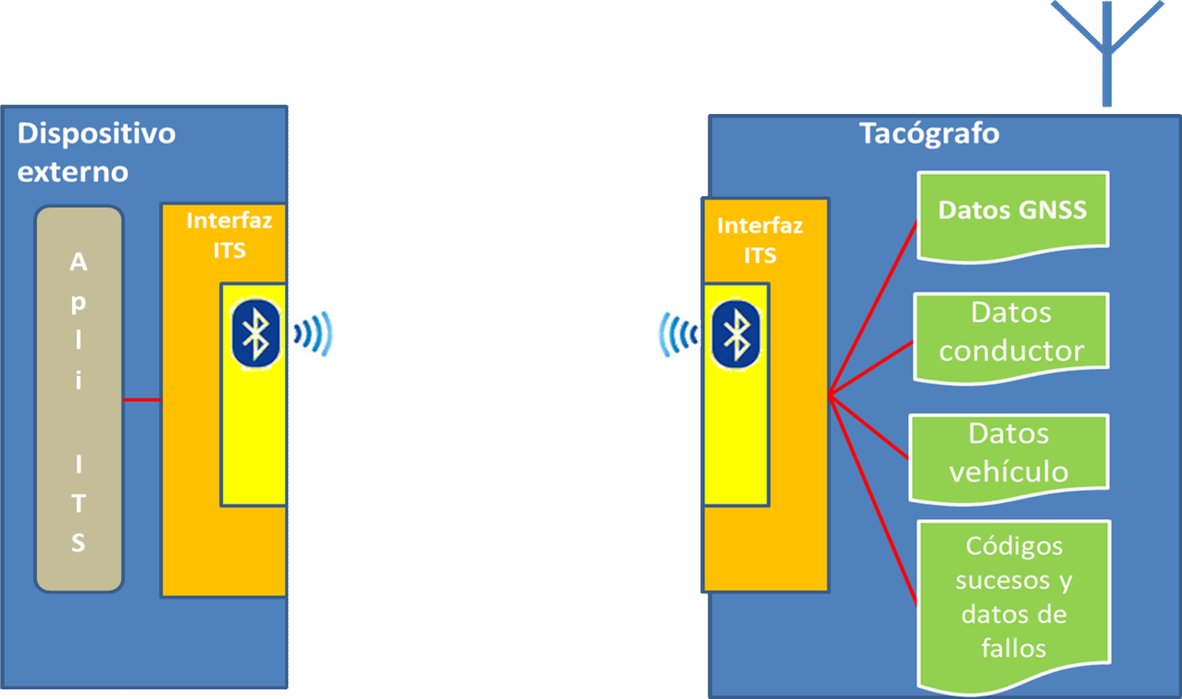

05) La unidad instalada en el vehículo podrá incluir una interfaz ITS, que se especifica en el apéndice 13.

El aparato de control podrá estar conectado a otros dispositivos mediante interfaces adicionales y/o a través de la interfaz ITS opcional.

06) Ninguna función o dispositivo, homologado o no, que se incluya o se conecte al aparato de control deberá interferir ni ser capaz de interferir con el funcionamiento correcto y seguro del aparato de control ni con lo dispuesto en el presente Reglamento.

Los usuarios del aparato de control se identifican ante el aparato a través de las tarjetas de tacógrafo.

07) El aparato de control proporciona derechos de acceso selectivo a los datos y funciones según el tipo o la identidad del usuario.

El aparato de control registra y almacena datos en su memoria, en el dispositivo de comunicación a distancia y en las tarjetas de tacógrafo.

Esto se efectúa con arreglo a la Directiva 95/46/CE, de 24 de octubre de 1995, relativa a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos (12), con la Directiva 2002/58/CE, de 12 de julio de 2002, relativa al tratamiento de los datos personales y a la protección de la intimidad en el sector de las comunicaciones electrónicas (13), y de conformidad con el artículo 7 del Reglamento (UE) nº 165/2014.

2.2 Funciones

08) El aparato de control deberá garantizar las funciones siguientes:

— control de la inserción y extracción de las tarjetas,

— medición de la velocidad, distancia y posición,

— medición de la hora,

— supervisión de las actividades del conductor,

— supervisión del régimen de conducción,

— entradas manuales de los conductores:

— entrada de los lugares donde comienzan o terminan los períodos de trabajo diarios,

— entrada manual de las actividades del conductor,

— entrada de condiciones específicas,

— gestión de los bloqueos introducidos por la empresa,

— supervisión de las actividades de control,

— detección de incidentes o fallos,

— autodiagnóstico y comprobaciones automáticas,

— lectura de los datos almacenados en la memoria,

— registro y almacenamiento de datos en la memoria,

— lectura de las tarjetas de tacógrafo,

— registro y almacenamiento de datos en las tarjetas de tacógrafo,

— visualización,

— impresión,

— advertencias,

— transferencia de datos a medios externos,

— comunicación a distancia para controles de carretera selectivos,

— envío de datos a dispositivos adicionales,

— calibrado,

— control del calibrado en carretera,

— ajuste de la hora.

2.3 Modos de funcionamiento

09) El aparato de control deberá tener cuatro modos de funcionamiento:

— modo operativo,

— modo de control,

— modo de calibrado,

— modo de empresa.

10) El aparato de control pasará al siguiente modo de funcionamiento según las tarjetas de tacógrafo válidas que se inserten en los dispositivos de interfaz: A efectos de determinar el modo de funcionamiento, es irrelevante la generación de la tarjeta de tacógrafo, siempre que la tarjeta insertada sea válida. Una tarjeta de taller de primera generación se considerará siempre no válida cuando se inserte en una unidad instalada en el vehículo de segunda generación.

TABLA OMITIDA EN PÁGINA 21

11) El aparato de control no tendrá en cuenta las tarjetas no válidas que se inserten, excepto si se visualizan, imprimen o transfieren los datos almacenados en una tarjeta que ha expirado, cosa que deberá ser posible.

12) Todas las funciones enumeradas en el apartado 2.2 estarán disponibles en cualquier modo de funcionamiento, con las siguientes excepciones:

— la función de calibrado solo está disponible en el modo de calibrado,

— la función de control del calibrado en carretera solo está disponible en el modo de control,

— la función de gestión de los bloqueos introducidos por la empresa solo está disponible en el modo de empresa,

— la función de supervisión de las actividades de control solo funciona en el modo de control,

— la función de transferencia no está disponible en el modo operativo (salvo en el caso indicado en el requisito 193), exceptuada la descarga de datos de una tarjeta de conductor si no hay otro tipo de tarjeta insertada en la VU.

13) El aparato de control podrá enviar cualquier dato a la pantalla, a la impresora o a interfaces externas, con las siguientes excepciones:

— en el modo operativo, toda identificación personal (nombre y apellidos) que no corresponda a una tarjeta de tacógrafo insertada se borrará por completo, y todo número de tarjeta que no corresponda a una tarjeta de tacógrafo insertada se borrará parcialmente (se borrarán los caracteres impares, de izquierda a derecha);

— en el modo de empresa, los datos relativos al conductor (requisitos 102, 105 y 108) tan solo podrán enviarse a dispositivos externos durante los períodos exentos de bloqueo o que no haya bloqueado otra empresa (identificada por los 13 primeros dígitos del número de la tarjeta de empresa);

— si no se ha insertado ninguna tarjeta en el aparato de control, solo podrán enviarse los datos relativos al conductor que correspondan al día actual y a los ocho días civiles anteriores;

—los datos personales procedentes de la VU no podrán enviarse a través de la interfaz ITS de la VU a menos que se haya verificado el consentimiento del conductor al que se refieran los datos;

— el período de validez operativa normal de las unidades instaladas en vehículos es de quince años a partir de la fecha de expedición de los certificados de dichas unidades, pero podrán utilizarse durante tres meses adicionales solo para la transferencia de datos.

2.4 Seguridad

La seguridad del sistema tiene por objeto proteger la memoria de datos, de manera que se evite el acceso a la misma de terceros no autorizados, se excluya la manipulación de información y se detecte cualquier tentativa en ese sentido; así se protege la integridad y autenticidad de los datos intercambiados entre el sensor de movimiento y la unidad instalada en el vehículo, de los datos intercambiados entre el aparato de control y las tarjetas de tacógrafo y de los datos intercambiados entre el aparato de control y el dispositivo GNSS externo, se protege la confidencialidad, integridad y autenticidad de los datos intercambiados a través de la comunicación de teledetección temprana con fines de control y se verifica la integridad y autenticidad de los datos transferidos.

14) Al objeto de lograr la seguridad del sistema, los siguientes componentes deberán cumplir los requisitos de seguridad que se definen en sus perfiles de protección, según exige el apéndice 10:

— unidad instalada en el vehículo,

— tarjeta de tacógrafo,

— sensor de movimiento,

— dispositivo GNSS externo (este perfil solo es necesario y aplicable para la variante del GNSS externo).

3 CONDICIONES DE FABRICACIÓN Y FUNCIONAMIENTO DEL APARATO DE CONTROL

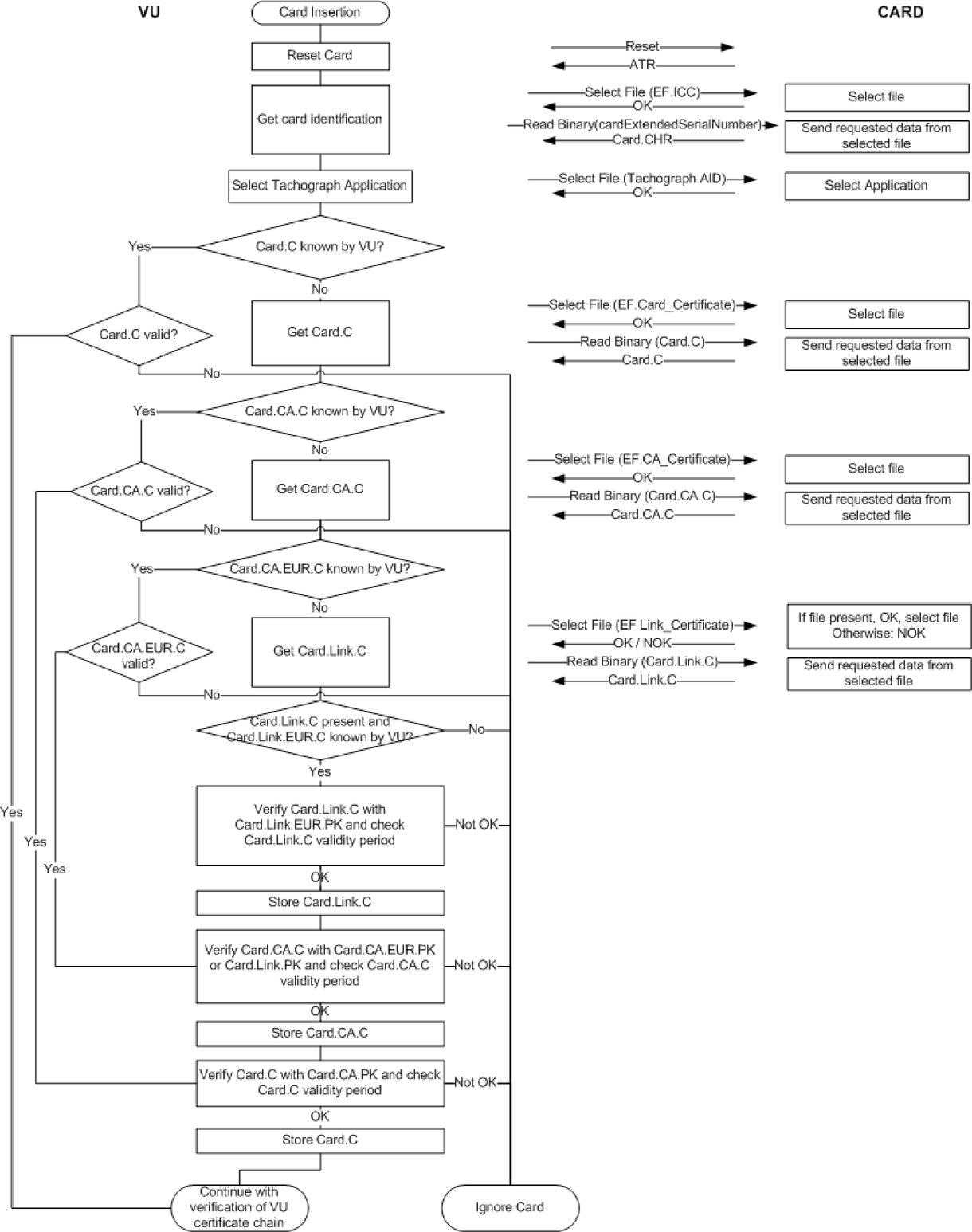

3.1 Control de la inserción y extracción de las tarjetas

15) El aparato de control supervisará los dispositivos de interfaz para detectar la inserción y extracción de las tarjetas.

16) Nada más insertar la tarjeta, el aparato de control detectará si se trata de una tarjeta de tacógrafo válida y, en tal caso, identificará el tipo y la generación de la tarjeta.

Si en el aparato de control se ha insertado ya una tarjeta con el mismo número de tarjeta y un índice de renovación superior, la tarjeta será declarada no válida.

Si en el aparato de control se ha insertado ya una tarjeta con los mismos número de tarjeta y de índice de renovación, pero con un índice de sustitución superior, la tarjeta será declarada no válida.

17) Las tarjetas de tacógrafo de primera generación serán consideradas no válidas por el aparato de control una vez que la posibilidad de utilizar tarjetas de tacógrafo de primera generación haya sido suprimida por un taller, de conformidad con el apéndice 15 (req. MIG003).

18) Las tarjetas de taller de primera generación que se inserten en aparatos de control de la segunda generación se considerarán no válidas.

19) El aparato de control deberá estar construido de tal modo que las tarjetas de tacógrafo queden fijas en su posición al insertarlas correctamente en los dispositivos de interfaz.

20) La extracción de las tarjetas de tacógrafo solo deberá ser posible con el vehículo parado y después de haberse almacenado en dichas tarjetas los datos pertinentes. La extracción de la tarjeta exigirá la intervención directa del usuario.

3.2 Medición de la velocidad, la posición y la distancia

21) El sensor de movimiento (en su caso, integrado en el adaptador) es la fuente principal para la medición de la velocidad y la distancia.

22) Esta función medirá de forma continua y permitirá indicar en el cuentakilómetros el valor correspondiente a la distancia total recorrida por el vehículo utilizando los impulsos proporcionados por el sensor de movimiento.

23) Esta función medirá de forma continua y permitirá indicar la velocidad del vehículo utilizando los impulsos proporcionados por el sensor de movimiento.

24) Asimismo, la función de medición de la velocidad indicará si el vehículo está en movimiento o parado. Se considerará que el vehículo está en movimiento en cuanto la función, a través del sensor de movimiento, detecte más de 1 imp/seg durante al menos cinco segundos. De lo contrario, se considerará que el vehículo está parado.

25) Los dispositivos indicadores de la velocidad (velocímetro) y de la distancia total recorrida (cuentakilómetros) instalados en un vehículo que incorpore un aparato de control conforme a lo dispuesto en el presente Reglamento deberán cumplir las condiciones relativas a las tolerancias máximas (véanse los puntos 3.2.1 y 3.2.2) establecidas en el presente anexo.

26) Para detectar cualquier manipulación de los datos de movimiento, la información importada del sensor de movimiento deberá ser confirmada por aquella otra relativa al movimiento del vehículo procedente del receptor GNSS y, opcionalmente, de otra(s) fuente(s) independiente(s) del sensor de movimiento.

27) Esta función medirá la posición del vehículo a fin de permitir el registro automático de:

— las posiciones en que el conductor y/o el segundo conductor empiezan su período de trabajo diario;

— las posiciones en que el tiempo de conducción continua del conductor llega a un múltiplo de tres horas;

— las posiciones en que el conductor y/o el segundo conductor finalizan su período de trabajo diario.

3.2.1 Medición de la distancia recorrida

28) La distancia recorrida podrá medirse:

— bien de forma que se incluyan los movimientos en marcha adelante y en marcha atrás,

— bien únicamente en marcha adelante.

29) El aparato de control deberá medir la distancia entre 0 y 9 999 999,9 km.

30) La distancia medida estará comprendida en los siguientes límites de tolerancia (distancias de al menos 1 000 m):

— ± 1 % antes de la instalación,

— ± 2 % después de la instalación y de un control periódico,

— ± 4 % durante el uso.

31) La distancia medida tendrá una resolución igual o mejor que 0,1 km.

3.2.2 Medición de la velocidad

32) El aparato de control deberá medir la velocidad entre 0 y 220 km/h.

33) A fin de garantizar una tolerancia máxima de ± 6 km/h para la indicación de la velocidad durante el uso, y teniendo en cuenta:

— una tolerancia de ± 2 km/h para posibles variaciones de los valores de entrada (variaciones de los neumáticos, …),

— una tolerancia de ± 1 km/h en las mediciones realizadas durante la instalación o en los controles periódicos,

el aparato de control deberá medir la velocidad con una tolerancia de ± 1 km/h (a velocidad constante) para velocidades entre 20 y 180 km/h y para coeficientes característicos del vehículo entre 4 000 y 25 000 imp/km.

Nota: La resolución del almacenamiento de datos aporta una tolerancia adicional de ± 0,5 km/h a la velocidad registrada por el aparato de control.

34) La velocidad deberá medirse correctamente dentro de las tolerancias normales y antes de que hayan transcurrido dos segundos tras haberse producido un cambio de velocidad, si dicho cambio no sobrepasa una aceleración de 2 m/s2.

35) La medición de la velocidad tendrá una resolución igual o mejor que 1 km/h.

3.2.3 Medición de la posición

36) El aparato de control medirá la posición absoluta del vehículo utilizando el receptor GNSS.

37) La posición absoluta se mide en coordenadas geográficas de latitud y longitud, en grados y minutos, con una resolución de 1/10 de minuto.

3.3 Medición de la hora

38) La función de medición de la hora deberá medir de forma continua y expresar digitalmente la fecha y la hora correspondientes al tiempo universal coordinado (UTC).

39) La fecha y la hora UTC deberán utilizarse para fechar los datos internos del aparato de control (registros, intercambio de datos) y para toda impresión especificada en el apéndice 4: «Documentos de impresión».

40) A fin de visualizar la hora local, existirá la posibilidad de cambiar el desfase horario que aparece en pantalla, en fracciones de media hora. Tan solo se podrá compensar dicho desfase añadiendo múltiplos negativos o positivos de fracciones de media hora.

41) La desviación de la hora no superará los ± 2 segundos por día en condiciones de homologación, en ausencia de ajustes de la hora.

42) La hora medida tendrá una resolución igual o superior a un segundo.

43) En las condiciones de homologación, la medición de la hora no deberá verse afectada por interrupciones del suministro eléctrico de duración inferior a doce meses.

3.4 Supervisión de las actividades del conductor

44) Esta función deberá controlar permanentemente y por separado las actividades de un conductor y un segundo conductor.

45) Las actividades del conductor pueden ser CONDUCCIÓN, TRABAJO, DISPONIBILIDAD o PAUSA/DESCANSO.

46) El conductor o el segundo conductor deberán tener la posibilidad de seleccionar manualmente las actividades de TRABAJO, DISPONIBILIDAD o PAUSA/DESCANSO.

47) Cuando el vehículo esté en movimiento, el aparato seleccionará automáticamente la actividad de CONDUCCIÓN para el conductor y la actividad de DISPONIBILIDAD para el segundo conductor.

48) Cuando el vehículo se detenga, se seleccionará automáticamente la actividad de TRABAJO para el conductor.

49) Si el primer cambio de actividad a DESCANSO o DISPONIBILIDAD tiene lugar antes de que hayan transcurrido 120 segundos tras haber cambiado automáticamente a TRABAJO por haberse detenido el vehículo, se entenderá que ha tenido lugar a la hora en que se detuvo el vehículo (por consiguiente, podría cancelar el cambio a TRABAJO).

50) Esta función deberá notificar los cambios de actividad a las funciones de registro con una resolución de un minuto.

51) A partir de un minuto cualquiera, si se registra alguna actividad de CONDUCCIÓN en los minutos inmediatamente anterior y posterior, se considerará que todo el minuto es de actividad de CONDUCCIÓN.

52) Dado un minuto cualquiera que no se considere de CONDUCCIÓN con arreglo al requisito 051, se considerará que todo el minuto será de un mismo tipo de actividad, concretamente la que haya tenido lugar de forma continuada y durante más tiempo durante ese minuto (en caso de haber dos actividades de la misma duración, la que se haya producido en último lugar).

53) Esta función también deberá controlar permanentemente el tiempo de conducción continua y el tiempo de descanso acumulado del conductor.

3.5 Supervisión del régimen de conducción

54) Esta función deberá controlar permanentemente el régimen de conducción.

55) Si hay dos tarjetas de conductor insertadas en el aparato, habrá que seleccionar el régimen EN EQUIPO. De otro modo se seleccionará el régimen EN SOLITARIO.

3.6 Entradas de los conductores

3.6.1 Introducción de los lugares donde comienzan o terminan los períodos de trabajo diarios

56) Esta función deberá permitir la introducción de los lugares donde, según el conductor y/o el segundo conductor, comienzan o terminan sus períodos de trabajo diarios.

57) Se entiende por lugar el país y, cuando proceda, la región, que se introducirán o confirmarán manualmente.

58) En el momento de extraer la tarjeta del conductor, el aparato de control deberá pedir al conductor (o segundo conductor) que introduzca el «lugar donde termina el período de trabajo diario».

59) El conductor deberá introducir entonces el lugar en que se encuentra actualmente el vehículo, que se considerará una entrada temporal.

60) Se podrán introducir los lugares donde comiencen y/o terminen los períodos de trabajo diarios a través de comandos de los menús. Si se produce más de una entrada en un minuto cualquiera, tan solo quedarán registrados el último lugar de comienzo y el último lugar de finalización de trabajo introducidos en el marco temporal de dicho minuto.

3.6.2 Introducción manual de las actividades del conductor y del consentimiento del conductor a la interfaz ITS

61) El aparato de control permitirá la introducción manual de actividades única y exclusivamente al insertar la tarjeta de conductor (o de taller). Para la introducción manual de actividades, se utilizarán la fecha y hora locales de la zona horaria (desfase UTC) configuradas para la unidad instalada en el vehículo.

Al insertar la tarjeta de conductor o de taller, se recordarán al titular de la tarjeta:

— la fecha y la hora de la última extracción de la tarjeta;

— opcionalmente: el desfase horario local configurado para la unidad instalada en el vehículo.

Al insertar por primera vez determinada tarjeta de conductor o de taller desconocida en la unidad instalada en el vehículo, se invitará al titular de la tarjeta a dar su consentimiento a la salida de datos personales relacionados con el tacógrafo a través de la interfaz ITS opcional.

En cualquier momento, podrá habilitarse o inhabilitarse el consentimiento del conductor (respectivamente, del taller) a través de comandos del menú, siempre que esté insertada la tarjeta de conductor (respectivamente, de taller).

Se podrán introducir actividades observando las siguientes restricciones:

— el tipo de actividad podrá ser: TRABAJO, DISPONIBILIDAD o PAUSA/DESCANSO;

— la hora de comienzo y finalización de cada actividad estará enmarcada en el intervalo que transcurre entre la última extracción de la tarjeta y su inserción actual;

— no deberá producirse ningún solapamiento temporal entre las diversas actividades.

Si fuere necesario, podrán realizarse entradas manuales al insertar, por vez primera, una tarjeta de conductor (o de taller) no utilizada previamente.

El procedimiento de introducción manual de actividades incluirá tantas fases consecutivas como sea necesario para configurar los distintos tipos de actividad y la hora de comienzo y finalización de cada actividad. El titular de la tarjeta podrá optar por no declarar actividad alguna durante cualquier intervalo de tiempo entre la última extracción de la tarjeta y la inserción actual.

Durante el proceso de introducción manual de actividades asociado a la inserción de la tarjeta, y en los casos pertinentes, el titular de la tarjeta podrá introducir, asimismo:

— un lugar en que haya terminado un período de trabajo diario precedente, asociado a la hora pertinente (sobreescribiendo así la entrada realizada con motivo de la última extracción de la tarjeta), o

— un lugar en que comience el período de trabajo diario actual, asociado a la hora pertinente.

Si el titular de la tarjeta no introduce el lugar donde comienza o finaliza el período de trabajo durante el proceso de introducción manual asociado a la inserción de la tarjeta, se considerará que declara que su período de trabajo no ha cambiado desde la última extracción de la tarjeta. La próxima entrada de un lugar donde termina el período de trabajo diario precedente sobreescribirá, pues, la entrada temporal realizada en la última extracción de la tarjeta.

Si se introduce un lugar, este quedará registrado en la tarjeta de tacógrafo pertinente.

Se interrumpirán las introducciones manuales en los siguientes casos:

— cuando se extraiga la tarjeta, o

— cuando el vehículo se mueva permaneciendo insertada la tarjeta en la ranura del conductor.

Se permiten otras interrupciones como, por ejemplo, la desconexión tras un cierto período de inactividad del usuario. En caso de interrumpirse el proceso de introducción manual, el aparato de control validará cualquier entrada completa de lugar y actividad ya realizada (indicando de forma inequívoca el lugar y la hora, o el tipo de actividad y la hora de comienzo y finalización).

Si se inserta la tarjeta de un segundo conductor o de un taller mientras está en curso la introducción manual de actividades para una tarjeta previamente insertada, se permitirá completar dichas entradas correspondientes a la tarjeta anterior antes de dar paso a la introducción manual de entradas relativas a la segunda tarjeta.

El titular de la tarjeta podrá realizar entradas manualmente conforme al siguiente procedimiento mínimo:

— introducir manualmente y por orden cronológico las actividades realizadas durante el período comprendido entre la última extracción de la tarjeta y la actual inserción;

— la hora de comienzo de la primera actividad se ajustará a la hora de extracción de la tarjeta; la hora de comienzo de cada entrada sucesiva deberá ajustarse al momento inmediatamente posterior a la hora de finalización de la entrada precedente; deberá indicarse para cada actividad el tipo de actividad y la hora de finalización.

El procedimiento concluirá cuando la hora de finalización de una actividad introducida manualmente coincida con la hora de inserción de la tarjeta. A continuación, el aparato de control podrá permitir opcionalmente al titular de la tarjeta modificar las actividades introducidas manualmente, hasta validarlas seleccionando un comando específico. Una vez validadas las actividades, ya no se podrán realizar modificaciones.

3.6.3 Entrada de condiciones específicas

62) El aparato de control permitirá al conductor introducir, en tiempo real, las dos condiciones específicas siguientes:

— «FUERA DE ÁMBITO» (comienzo, final),

— «TRAYECTO EN TRANSBORDADOR/TREN» (comienzo, final).

La condición «TRAYECTO EN TRANSBORDADOR/TREN» no puede darse si está abierta la condición «FUERA DE ÁMBITO».

Si la condición «FUERA DE ÁMBITO» está abierta, el aparato de control tendrá que cerrarla inmediatamente en caso de insertarse o extraerse una tarjeta de conductor.

El hecho de estar abierta la condición «FUERA DE ÁMBITO» impedirá los siguientes incidentes y advertencias:

— conducción sin tarjeta adecuada,

— advertencias asociadas al tiempo de conducción continua.

El indicador de comienzo de «TRAYECTO EN TRANSBORDADOR/TREN» deberá activarse antes de apagar el motor en el transbordador/tren.

Un «TRAYECTO EN TRANSBORDADOR/TREN» abierto deberá cerrarse cuando se produzca alguna de las circunstancias siguientes:

— el conductor finaliza de forma manual el «TRAYECTO EN TRANSBORDADOR/TREN»,

— el conductor extrae su tarjeta.

Un «TRAYECTO EN TRANSBORDADOR/TREN» abierto se cerrará cuando deje de ser válido sobre la base de las normas establecidas en el Reglamento (CE) nº 561/2006.

3.7 Gestión de los bloqueos introducidos por la empresa

63) Esta función deberá permitir la gestión de los bloqueos que haya introducido una empresa con el fin de restringir el acceso a sus propios datos en el modo de empresa.

64) Estos bloqueos consisten en una fecha/hora inicial (activación del bloqueo) y una fecha/hora final (desactivación del bloqueo) asociadas con la identificación de la empresa, indicada por el número de la tarjeta de la empresa (al activarse el bloqueo).

65) Los bloqueos se activan y desactivan siempre en tiempo real.

66) Sólo podrá desactivar el bloqueo la empresa que lo haya activado (identificada por los trece primeros dígitos del número de la tarjeta de la empresa), o bien

67) El bloqueo se desactivará automáticamente si otra empresa activa un bloqueo.

68) En los casos en los que la empresa que activa el bloqueo es la misma empresa que introdujo el anterior bloqueo, se considerará que el bloqueo previo no ha sido desactivado y se encuentra todavía activo.

3.8 Supervisión de las actividades de control

69) Esta función supervisa las actividades de VISUALIZACIÓN, IMPRESIÓN, TRANSFERENCIA de la VU y de la tarjeta y control del CALIBRADO EN CARRETERA que se lleven a cabo en el modo de control.

70) Esta función también supervisa las actividades de CONTROL DEL EXCESO DE VELOCIDAD en el modo de control. Se entenderá que se ha producido un control del exceso de velocidad cuando, estando en el modo de control, se haya enviado la señal de «exceso de velocidad» a la impresora o a la pantalla, o cuando la memoria de datos de la VU haya transferido datos sobre «incidentes y fallos».

3.9 Detección de incidentes o fallos

71) Esta función detecta los siguientes incidentes o fallos:

3.9.1 Incidente «Inserción de una tarjeta no válida»

72) Este incidente se produce al insertar una tarjeta no válida, al insertar una tarjeta de conductor ya sustituida y/o cuando expira una tarjeta válida insertada.

3.9.2 Incidente «Conflicto de tarjetas»

73) Este incidente se produce cuando se produce alguna de las combinaciones de tarjetas válidas señaladas con X en el siguiente cuadro:

TABLA OMITIDA EN PÁGINA 28

3.9.3 Incidente «Solapamiento temporal»

74) Este incidente se produce cuando la fecha/hora en que se extrajo por última vez una tarjeta de conductor, según quede registrado en dicha tarjeta, es posterior a la fecha/hora actual del aparato de control donde se inserta la tarjeta.

3.9.4 Incidente «Conducción sin tarjeta adecuada»

75) Este incidente se produce en determinadas combinaciones de dos tarjetas de tacógrafo válidas (indicadas con una X en el cuadro siguiente), cuando la actividad del conductor cambia a CONDUCCIÓN o cuando tiene lugar un cambio del modo de funcionamiento mientras la actividad del conductor es CONDUCCIÓN:

TABLA OMITIDA EN PÁGINA 29

3.9.5 Incidente «Inserción de tarjeta durante la conducción»

76) Este incidente se produce cuando se inserta una tarjeta de tacógrafo en una de las ranuras mientras la actividad del conductor es CONDUCCIÓN.

3.9.6 Incidente «Error al cerrar la última sesión de la tarjeta»

77) Este incidente se produce cuando, al insertar la tarjeta, el aparato de control detecta que, a pesar de lo dispuesto en el punto 3.1, la sesión anterior de la tarjeta no se ha cerrado correctamente (se ha extraído la tarjeta antes de que pudieran grabarse en ella todos los datos pertinentes). Este incidente afecta exclusivamente a las tarjetas de conductor y a las tarjetas de taller.

3.9.7 Incidente «Exceso de velocidad»

78) Este incidente se produce cada vez que se sobrepasa la velocidad permitida.

3.9.8 Incidente «Interrupción del suministro eléctrico»

79 Este incidente se produce cuando el suministro eléctrico del sensor de movimiento o de la unidad instalada en el vehículo se interrumpe durante más de 200 milisegundos, fuera del modo de calibrado o de control. El umbral de interrupción deberá definirlo el fabricante. La caída de tensión que se produce al arrancar el motor del vehículo no deberá activar este incidente.

3.9.9 Incidente «Error de comunicación con el dispositivo de comunicación a distancia»

80) Este incidente se produce, fuera del modo de calibrado, cuando el dispositivo de comunicación a distancia no acusa recibo de la correcta recepción de los datos de comunicación a distancia enviados desde la unidad instalada en el vehículo durante más de tres intentos.

3.9.10 Incidente «Ausencia de información sobre la posición procedente del receptor GNSS»

81) Este incidente se produce, fuera del modo de calibrado, en caso de ausencia de información sobre la posición procedente del receptor GNSS (sea interno o externo) durante más de tres horas de tiempo de conducción acumulado.

3.9.11 Incidente «Error de comunicación con el dispositivo GNSS externo»

82) Este incidente se produce, fuera del modo de calibrado, en caso de interrupción de la comunicación entre el receptor GNSS externo y la unidad instalada en el vehículo durante más de veinte minutos seguidos, cuando el vehículo está en movimiento.

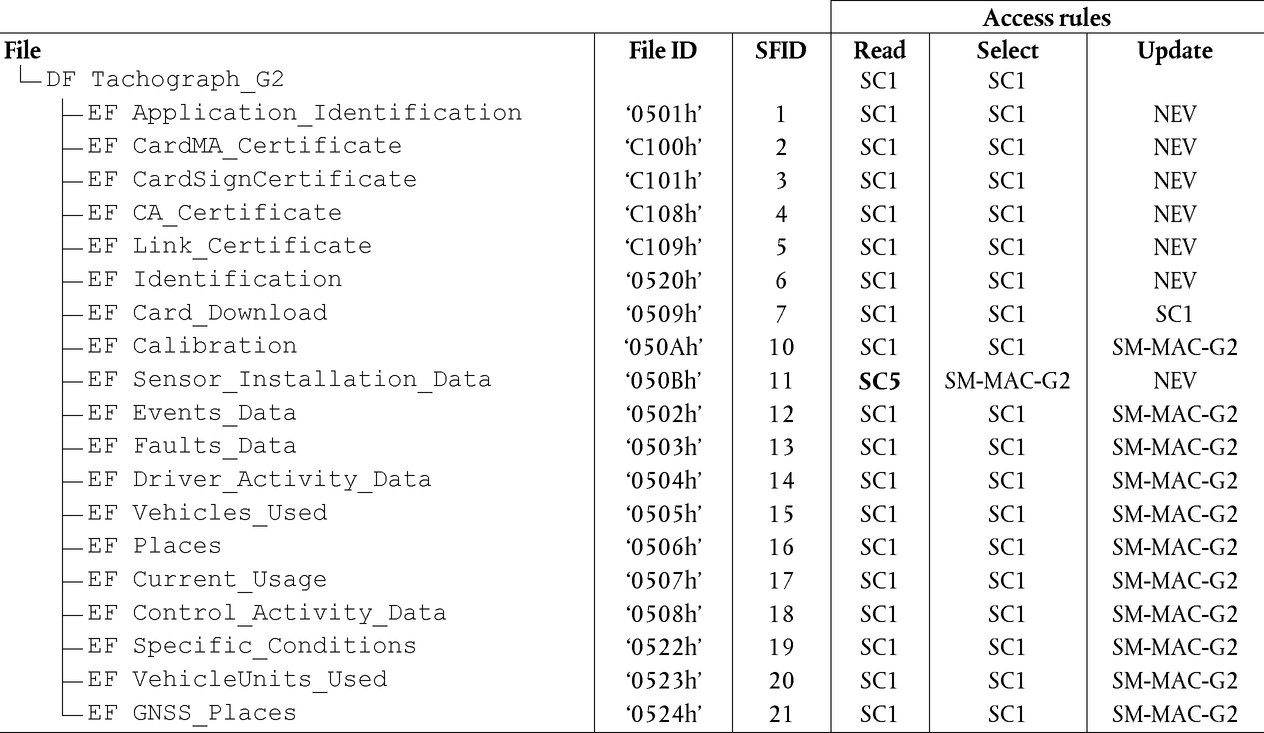

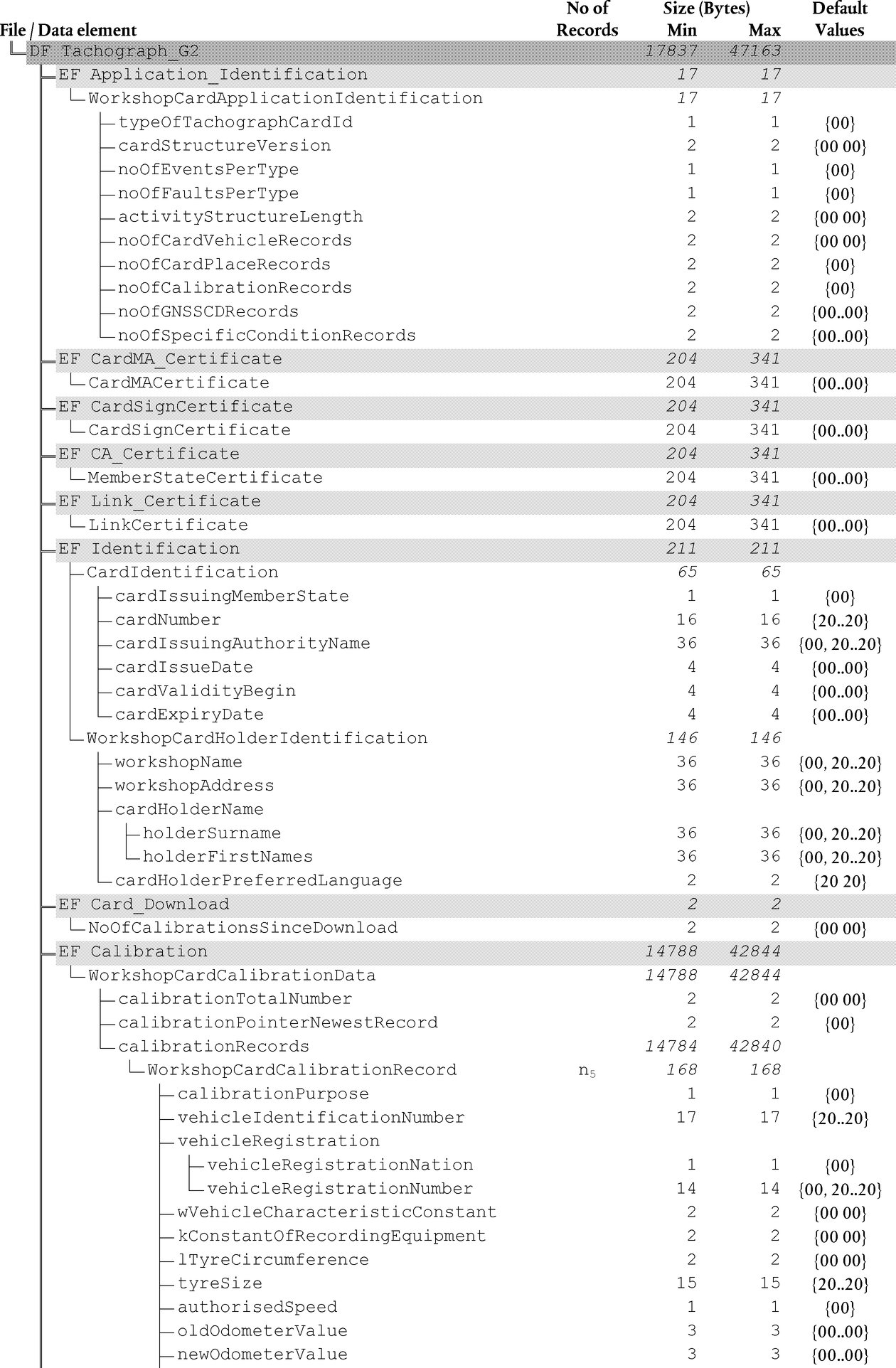

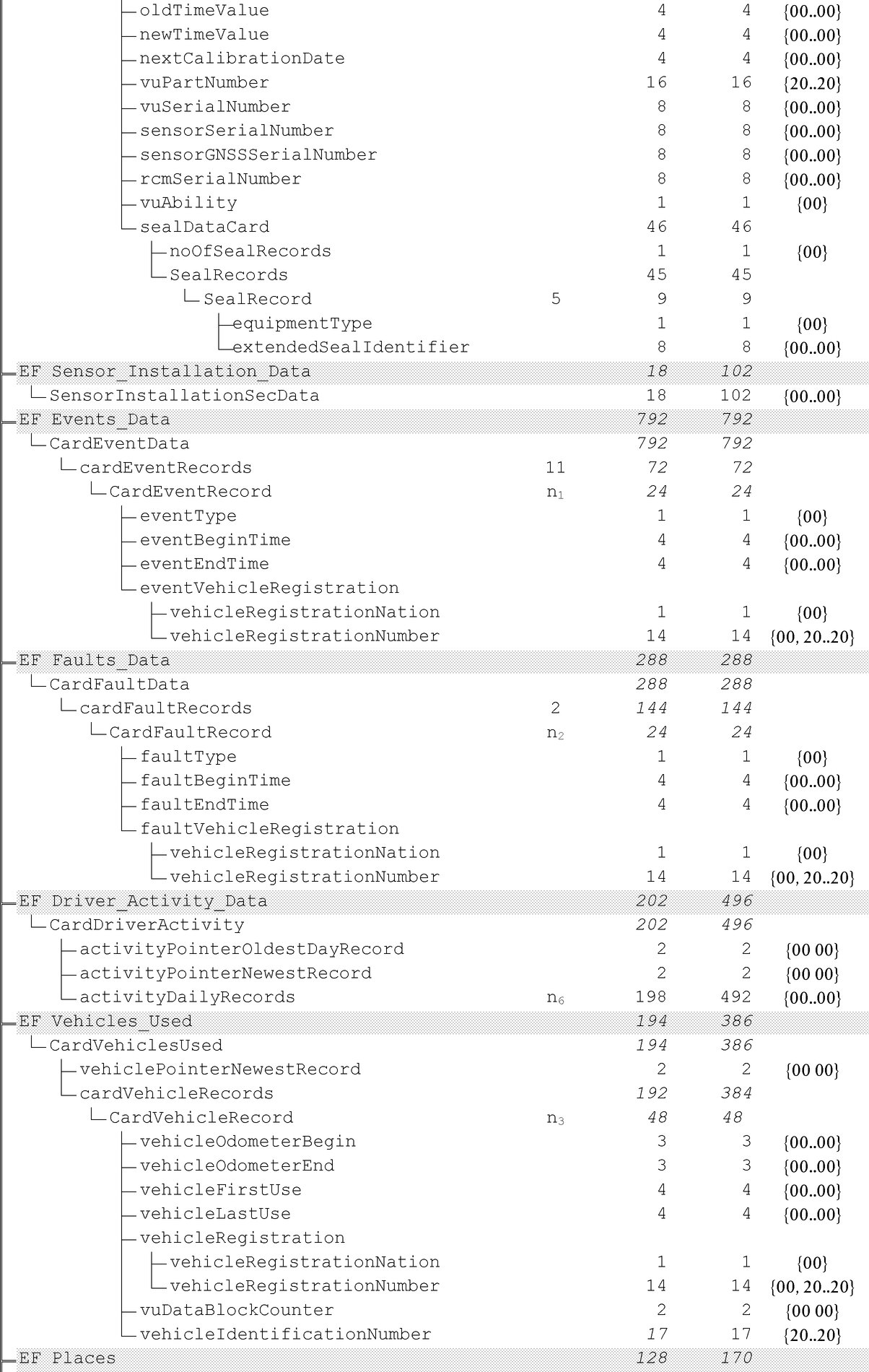

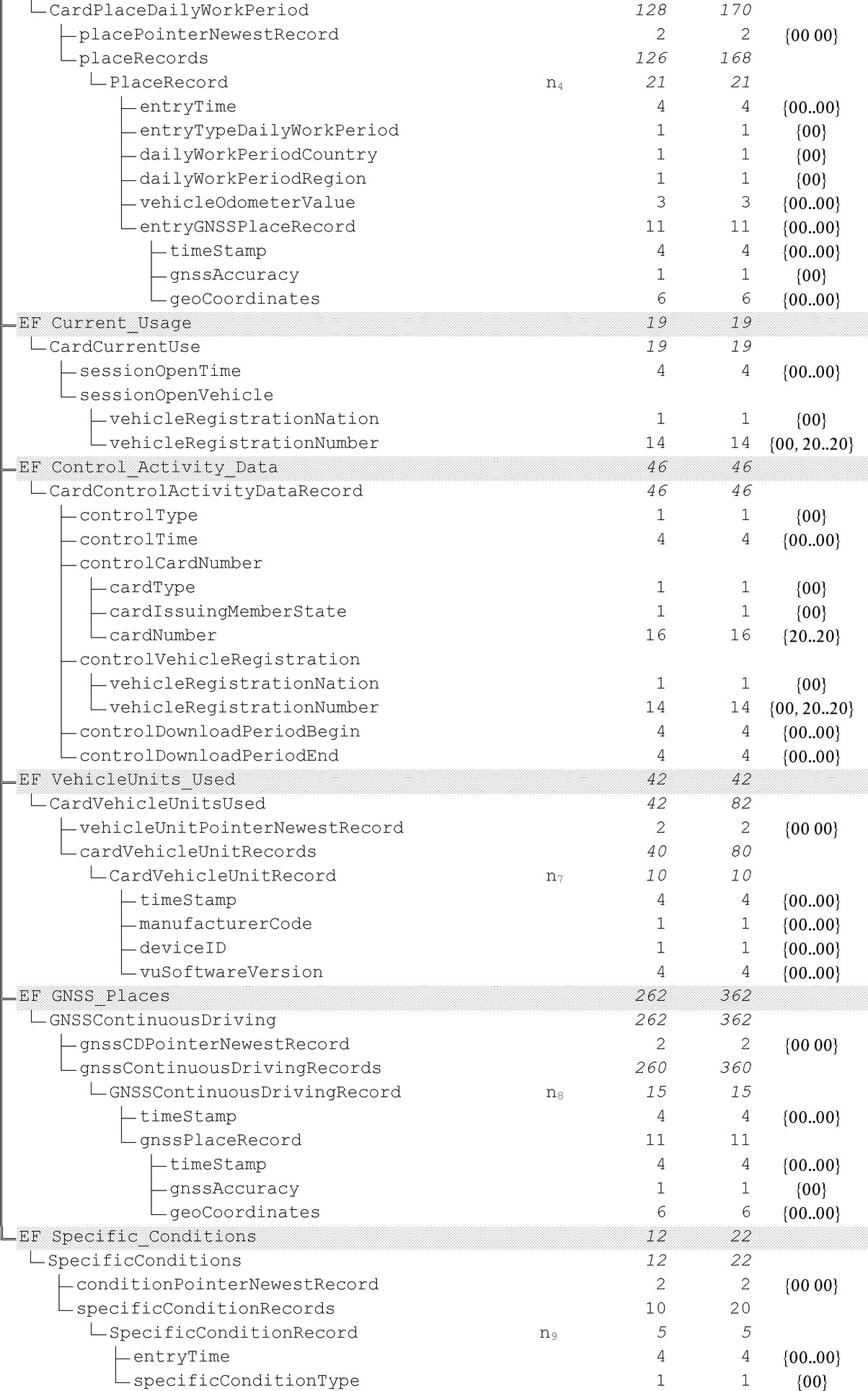

3.9.12 Incidente «Error de datos de movimiento»